| Zabbix (Zabbix): Open-source software pro monitorování sítě a aplikací. Zabbix poskytuje nástroje pro sledování výkonu, zjišťování problémů a analýzu síťového provozu. |

| Zeek (dříve známý jako Bro) (Zeek): Open-source platforma pro monitorování sítě a detekci síťových anomálií a útoků. Zeek analyzuje síťový provoz a poskytuje informace o aktivitách a hrozbách v síti. |

| Zero Knowledge Encryption (Šifrování s nulovou znalostí): Typ šifrování, kde poskytovatel služby nemá přístup k šifrovacím klíčům a nemůže tak dešifrovat data zákazníků. Tím se zvyšuje bezpečnost a soukromí uživatelů, protože jejich data jsou chráněna i před poskytovatelem služby. |

| Zero Knowledge Proof (Důkaz s nulovou znalostí): Kryptografická metoda, která umožňuje jedné straně (důkaznímu subjektu) dokázat druhé straně (ověřovateli), že má určitou informaci, aniž by tuto informaci prozradila. Tato metoda se používá pro zajištění soukromí a bezpečnosti v různých kryptografických protokolech. |

| Zero Knowledge Proof: Kryptografická metoda, která umožňuje jedné straně (důkaznímu subjektu) dokázat druhé straně (ověřovateli), že má určitou informaci, aniž by tuto informaci prozradila. Tato metoda se používá pro zajištění soukromí a bezpečnosti v různých kryptografických protokolech. |

| Zero Knowledge Protocol (Protokol s nulovou znalostí): Protokol v kryptografii, který umožňuje jedné straně prokázat druhé straně, že má určitou informaci, aniž by tuto informaci prozradila. Tento protokol zajišťuje soukromí a bezpečnost komunikace. |

| Zero Trust (Nulová důvěra): Bezpečnostní model, který nebere žádné entity uvnitř nebo vně sítě jako důvěryhodné. Každý přístup je ověřován a kontrolován, bez ohledu na to, odkud přichází. |

| Zero Trust Edge (Nulová důvěra na okraji sítě): Přístup ke kyberbezpečnosti, který aplikuje principy nulové důvěry na okraj sítě, zajišťuje bezpečný přístup k síťovým zdrojům pro uživatele a zařízení na okraji sítě. |

| Zero Trust Endpoint Security (Bezpečnost koncových bodů s nulovou důvěrou): Přístup k zabezpečení koncových zařízení, který vyžaduje neustálé ověřování a monitorování zařízení pro zajištění jejich bezpečnosti, bez ohledu na jejich umístění. |

| Zero Trust Identity Management (Správa identity s nulovou důvěrou): Systém správy identity, který zahrnuje přísné ověřování a správu přístupu na základě principů nulové důvěry, čímž se zvyšuje bezpečnost a ochrana před neoprávněným přístupem. |

| Zero Trust Microsegmentation (Mikrosegmentace s nulovou důvěrou): Technologie, která rozděluje síť na menší, izolované segmenty, kde každý segment má své vlastní bezpečnostní politiky. Tento přístup minimalizuje možnosti laterálního pohybu útočníků v síti. |

| Zero Trust Network Access (ZTNA) (Přístup do sítě na základě nulové důvěry): Systém, který umožňuje přístup k síťovým zdrojům na základě striktního ověření identity a kontextu uživatele a zařízení. Přístup je povolen pouze na základě minimální nutnosti. |

| Zero Trust Network Access Control (Kontrola přístupu do sítě s nulovou důvěrou): Systém, který používá zásady nulové důvěry k řízení přístupu uživatelů a zařízení k síťovým zdrojům, což zajišťuje, že přístup je povolen pouze po ověření identity a kontextu. |

| Zero Trust Supply Chain Security (Bezpečnost dodavatelského řetězce s nulovou důvěrou): Bezpečnostní přístup, který aplikuje principy nulové důvěry na celý dodavatelský řetězec, zajišťující, že každá komponenta a každý dodavatel jsou důkladně ověřováni a monitorováni. |

| Zero Trust: Bezpečnostní model, který nebere žádné entity uvnitř nebo vně sítě jako důvěryhodné. Každý přístup je ověřován a kontrolován, bez ohledu na to, odkud přichází. |

| Zerocash (Zerocash): Protokol pro kryptoměny, který nabízí vysokou úroveň anonymity transakcí. Zerocash využívá kryptografickou techniku zvanou “zk-SNARKs”, která umožňuje provádění transakcí bez odhalení částky a účastníků transakce. |

| Zeroclick Attack (Útok bez kliknutí): Útok, při kterém uživatel nemusí provádět žádnou akci (jako je kliknutí na odkaz nebo otevření přílohy), aby byl zasažen. Tyto útoky obvykle využívají zranitelnosti v softwaru, které umožňují provést škodlivý kód bez interakce uživatele. |

| Zeroclick Attack: Útok, při kterém uživatel nemusí provádět žádnou akci (jako je kliknutí na odkaz nebo otevření přílohy), aby byl zasažen. Tyto útoky obvykle využívají zranitelnosti v softwaru, které umožňují provést škodlivý kód bez interakce uživatele. |

| Zero-Click Exploit (Zero-Click exploit): Typ útoku, který nevyžaduje žádnou interakci uživatele pro úspěšné provedení. Útočníci mohou využít zranitelnosti v software nebo hardware, aby získali kontrolu nad zařízením bez nutnosti kliknutí na odkaz nebo otevření přílohy. |

| Zero-Click Fraud Detection (Detekce podvodů bez kliknutí): Systémy a algoritmy určené k identifikaci podvodných aktivit bez potřeby interakce uživatele, často využívající analýzu vzorců chování a strojové učení. |

| Zero-Configuration Networking (Zero-Config Network, síť s nulovou konfigurací): Síťová technologie, která umožňuje zařízení automaticky se připojit a komunikovat v síti bez nutnosti manuální konfigurace. To zjednodušuje správu a používání síťových zařízení. |

| Zero-Copy (Nulové kopírování): Technika v operačních systémech, která minimalizuje nebo eliminuje kopírování dat mezi různými částmi paměti, čímž se zvyšuje výkon a efektivita systémových operací. |

| Zero-Cost Security (Bezpečnost s nulovými náklady): Metodiky a techniky, které poskytují bezpečnostní opatření bez dodatečných finančních nákladů, často pomocí optimalizace stávajících zdrojů a open-source nástrojů. |

| Zero-Day Attack (Útok nulového dne): Kybernetický útok, který využívá zero-day zranitelnost. Útočníci využívají tuto zranitelnost k napadení systémů předtím, než výrobce poskytne záplatu nebo opravu. |

| Zero-Day Attack Surface (Útočný povrch nulového dne): Celkový počet zranitelností nebo slabin v systému, které mohou být využity zero-day útoky. Menší útočný povrch znamená nižší riziko útoků. |

| Zero-Day Detection (Detekce nulového dne): Proces identifikace a reakce na zero-day útoky a zranitelnosti. Detekce nulového dne zahrnuje sledování anomálií v síťovém provozu a používání pokročilých bezpečnostních nástrojů. |

| Zero-Day Detection System (Systém detekce nulového dne): Bezpečnostní nástroj nebo platforma navržená k identifikaci a mitigaci zero-day zranitelností a útoků v reálném čase pomocí pokročilé analýzy a sledování síťového provozu. |

| Zero-Day Exploit (Zneužití nulového dne): Specifický kód nebo technika, která využívá zero-day zranitelnost k provedení útoku na systém nebo aplikaci. |

| Zero-Day Exploit Protection (Ochrana před zneužitím nulového dne): Bezpečnostní řešení navržená k detekci a zabránění využívání zero-day zranitelností, často pomocí behaviorální analýzy a umělé inteligence k identifikaci neobvyklých aktivit v systému. |

| Zero-Day Exploit: Specifický kód nebo technika, která využívá zero-day zranitelnost k provedení útoku na systém nebo aplikaci. |

| Zero-Day Malware (Malware nulového dne): Škodlivý software, který využívá zero-day zranitelnosti k infikování systému. Takový malware může být obtížné detekovat a odstranit, protože využívá neznámé nebo neopravené chyby. |

| Zero-Day Patch (Záplata nulového dne): Oprava softwaru, která je vydána současně s oznámením zero-day zranitelnosti. Zero-day záplaty jsou kritické pro rychlé odstranění bezpečnostních rizik. |

| Zero-Day Response Plan (Plán reakce na zranitelnost nulového dne): Strategický plán organizace pro rychlou a efektivní reakci na zranitelnosti nulového dne, zahrnující detekci, analýzu, mitigaci a obnovu po útoku. |

| Zero-Day Threat Intelligence (Inteligence hrozeb nulového dne): Sběr a analýza dat o zero-day zranitelnostech a útocích, která pomáhá organizacím proaktivně chránit své systémy před nově objevenými hrozbami. |

| Zero-Day Vulnerability (Zranitelnost nulového dne): Jedná se o zranitelnost v softwaru, o které dosud neví výrobce ani veřejnost, což znamená, že neexistuje žádná oprava nebo záplata. Útočníci mohou tuto zranitelnost využít k útokům, než bude opravena. |

| Zero-Day Vulnerability: Jedná se o zranitelnost v softwaru, o které dosud neví výrobce ani veřejnost, což znamená, že neexistuje žádná oprava nebo záplata. Útočníci mohou tuto zranitelnost využít k útokům, než bude opravena. |

| Zero-Downtime Deployment (Nasazení bez výpadků): Metodika nasazování softwaru nebo aktualizací, která minimalizuje nebo zcela eliminuje výpadky služeb. Tento přístup je kritický pro systémy, které musí být neustále dostupné, jako jsou webové aplikace nebo cloudové služby. |

| Zero-Downtime Maintenance (Údržba bez výpadků): Postupy a technologie, které umožňují provádět údržbu a aktualizace systémů bez přerušení jejich provozu, čímž se zajišťuje neustálá dostupnost služeb. |

| Zero-Effort Authentication (Zero-Effort autentizace): Autentizační metoda, která minimalizuje potřebu uživatelského zásahu. Příkladem je automatické přihlášení pomocí biometrických údajů nebo detekce zařízení, které uživatel běžně používá. |

| Zero-Emission Data Center (Datové centrum s nulovými emisemi): Datové centrum, které využívá obnovitelné zdroje energie a pokročilé technologie ke snížení své uhlíkové stopy na nulu, což přispívá k ekologické udržitelnosti. |

| Zero-Factor Authentication (Autentizace bez faktorů): Budoucí koncept autentizace, který by mohl zahrnovat automatické ověřování identity bez potřeby zadávání hesel nebo biometrických údajů, založený na kontextových údajích a behaviorální analýze. |

| Zerofill (Nulové vyplnění): Metoda, při které jsou data na úložném zařízení přepsána nulami, aby se zajistilo, že předchozí data nelze obnovit. Tato metoda je používána k bezpečnému mazání dat. |

| Zeroization (Nulování): Proces bezpečného odstranění citlivých dat z paměti nebo úložného zařízení. To zahrnuje přepisování dat specifickými vzory, aby se zabránilo jejich obnovení. |

| Zero-Knowledge Backup (Zero-Knowledge záloha): Zálohovací systém, kde poskytovatel služby nemá přístup k šifrovacím klíčům a nemůže tedy číst data uložená v zálohách. Tento přístup zajišťuje soukromí a bezpečnost uživatelských dat. |

| Zero-Knowledge Blockchain (Blockchain s nulovou znalostí): Typ blockchainu, který implementuje zero-knowledge proof pro zajištění soukromí a bezpečnosti transakcí, čímž umožňuje provádění důvěrných transakcí bez odhalení jejich obsahu. |

| Zero-Knowledge Contingent Payment (zk-CP) (Zero-Knowledge podmíněná platba): Protokol, který umožňuje uskutečnit platbu pouze tehdy, když jsou splněny určité podmínky, aniž by se odhalily detaily těchto podmínek nebo identita účastníků. Používá se pro zajištění bezpečnosti a soukromí v transakcích. |

| Zero-Knowledge Data Protection (Zero-Knowledge ochrana dat): Metodiky a technologie, které využívají zero-knowledge principy k ochraně dat během jejich přenosu a ukládání, zajišťujíce, že pouze oprávněné strany mají přístup k citlivým informacím. |

| Zero-Knowledge Data Sharing (Sdílení dat s nulovou znalostí): Metody sdílení dat, které zajišťují, že sdílená data jsou přístupná pouze oprávněným stranám a že žádné citlivé informace nejsou odhaleny během procesu sdílení. |

| Zero-Knowledge Database (Databáze s nulovou znalostí): Databázový systém, který využívá zero-knowledge proof k zajištění soukromí a bezpečnosti uložených dat, což umožňuje provádění dotazů bez odhalení obsahu databáze. |

| Zero-Knowledge Privacy (Zero-Knowledge soukromí): Použití zero-knowledge technologií k zajištění soukromí v různých aplikacích a systémech, což umožňuje bezpečnou komunikaci a transakce bez odhalení citlivých informací. |

| Zero-Knowledge Proof of Identity (zk-POI) (Zero-Knowledge důkaz identity): Kryptografická metoda, která umožňuje ověřit identitu osoby bez odhalení citlivých informací. Používá se v systémech, kde je třeba zajistit vysokou úroveň soukromí a bezpečnosti. |

| Zero-Knowledge Proof of Reserve (Důkaz rezervy s nulovou znalostí): Kryptografický důkaz, který umožňuje finančním institucím a kryptoměnovým burzám prokázat, že mají dostatečné rezervy, aniž by odhalily detaily těchto rezerv. |

| Zero-Knowledge Rollup (zk-Rollup) (Zero-Knowledge rollup): Škálovací řešení pro blockchainy, které kombinuje více transakcí do jedné a používá zero-knowledge proof k jejich ověření. Tím se zvyšuje efektivita a rychlost zpracování transakcí při zachování bezpečnosti. |

| Zero-Knowledge Security Protocol (Bezpečnostní protokol s nulovou znalostí): Kryptografické protokoly, které využívají principy zero-knowledge k zajištění bezpečné komunikace a ověřování bez odhalení citlivých informací. |

| Zero-Knowledge Succinct Argument of Knowledge (zk-SNARK) (Zero-Knowledge stručný argument znalosti): Pokročilá kryptografická technika umožňující velmi efektivní a bezpečné ověřování dat bez potřeby interaktivní komunikace mezi stranami. |

| Zero-Knowledge Succinct Non-Interactive Argument of Knowledge (zk-SNARK) (Zero-Knowledge stručný neinteraktivní argument znalosti): Kryptografický protokol, který umožňuje ověřit pravdivost tvrzení bez odhalení samotného tvrzení nebo jakýchkoliv dalších informací. Používá se v kryptoměnách jako je Zcash pro zajištění soukromí transakcí. |

| Zero-Log Policy (Politika nulového logování): Zásada, kterou přijímají poskytovatelé služeb, jako jsou VPN, k tomu, aby neskladovali žádné záznamy o aktivitách uživatelů. Tato politika chrání soukromí uživatelů tím, že minimalizuje množství uchovávaných dat. |

| Zerologon (Zerologon): Kritická zranitelnost v Microsoft Windows Serveru, která umožňuje útočníkům získat administrativní přístup k doménovému řadiči bez ověření. Útočníci mohou využít tuto zranitelnost k převzetí kontroly nad celou sítí. |

| Zerologon: Kritická zranitelnost v Microsoft Windows Serveru, která umožňuje útočníkům získat administrativní přístup k doménovému řadiči bez ověření. Útočníci mohou využít tuto zranitelnost k převzetí kontroly nad celou sítí. |

| Zero-Rating (Nulové hodnocení): Praktika poskytovatelů internetových služeb, kteří neúčtují datový přenos pro specifické aplikace nebo služby. To může ovlivnit síťovou neutralitu a konkurenční prostředí. |

| Zero-Tolerance Policy (Politika nulové tolerance): Přístup k bezpečnosti, kde jsou všechny bezpečnostní incidenty nebo porušení pravidel okamžitě a přísně postihovány, aby se zabránilo budoucím incidentům. |

| Zero-Touch Provisioning (Zřizování bez dotyku): Automatizovaný proces konfigurace zařízení a služeb bez manuálního zásahu. Tento přístup zjednodušuje nasazení a správu síťových zařízení a aplikací. |

| Zero-Trust Access Management (Řízení přístupu s nulovou důvěrou): Systém řízení přístupu, který zahrnuje přísné ověřování a autorizaci pro každý přístup k síťovým a systémovým zdrojům, minimalizující rizika neoprávněného přístupu. |

| Zero-Trust Application Security (Bezpečnost aplikací s nulovou důvěrou): Přístup k zabezpečení aplikací, který vyžaduje přísné ověřování a kontrolu přístupu na úrovni jednotlivých aplikací, čímž se minimalizují rizika zneužití a neoprávněného přístupu. |

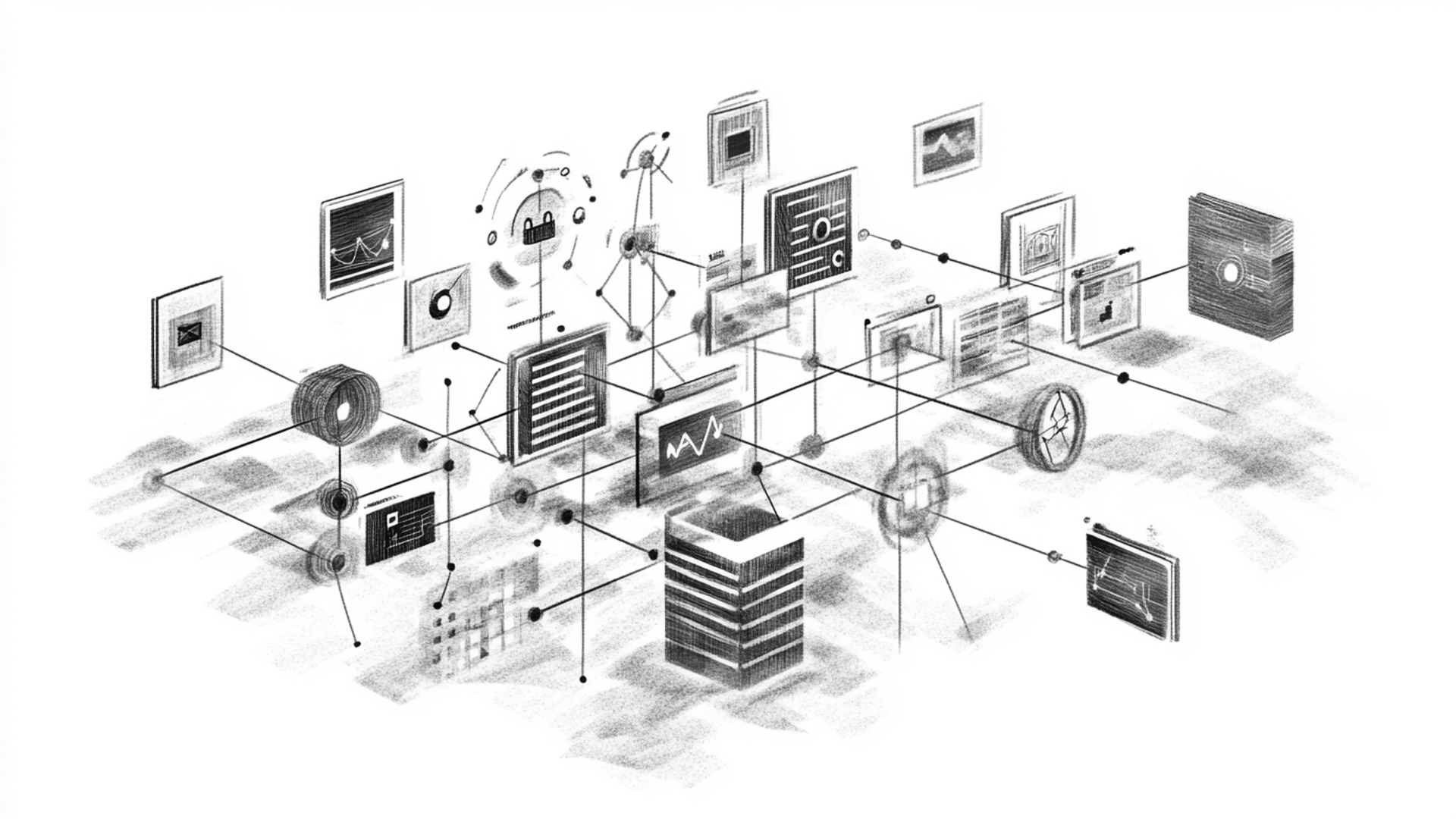

| Zero-Trust Architecture (Architektura nulové důvěry): Bezpečnostní model, který se zaměřuje na přísné ověřování identity, kontextu a stavu zařízení před poskytnutím přístupu k síťovým zdrojům. Tento přístup minimalizuje rizika spojená s vnitřními a vnějšími hrozbami. |

| Zero-Trust Cloud Security (Cloudová bezpečnost s nulovou důvěrou): Bezpečnostní model aplikovaný na cloudové prostředí, který vyžaduje ověřování identity, kontextu a zařízení pro každý přístup k cloudovým zdrojům, čímž se zajišťuje ochrana před hrozbami jak uvnitř, tak vně cloudu. |

| Zero-Trust Container Security (Bezpečnost kontejnerů s nulovou důvěrou): Bezpečnostní opatření, která chrání kontejnerizované aplikace před útoky a neoprávněným přístupem pomocí principů nulové důvěry, včetně izolace a kontrol přístupu. |

| Zero-Trust Data Loss Prevention (Prevence ztráty dat s nulovou důvěrou): Bezpečnostní opatření zaměřená na ochranu dat před neoprávněným přístupem a ztrátou, využívající přísné ověřovací a monitorovací mechanismy založené na principech nulové důvěry. |

| Zero-Trust DevSecOps (DevSecOps s nulovou důvěrou): Kombinace DevOps a bezpečnostních principů nulové důvěry, která zahrnuje kontinuální ověřování a zabezpečení v rámci celého procesu vývoje a nasazení aplikací. |

| Zero-Trust Endpoint Detection and Response (Detekce a reakce koncových bodů s nulovou důvěrou): Pokročilé bezpečnostní nástroje, které monitorují a analyzují činnost koncových zařízení v reálném čase, identifikují hrozby a automaticky reagují na bezpečnostní incidenty. |

| Zero-Trust Identity Governance (Řízení identity s nulovou důvěrou): Proces správy identit a přístupu k systémům a datům, který zahrnuje přísné ověřování a monitorování na základě principů nulové důvěry. |

| Zero-Trust Microservices Security (Bezpečnost mikroslužeb s nulovou důvěrou): Přístup k zabezpečení mikroslužeb, který vyžaduje ověřování a autorizaci pro každý mikroservisní požadavek, čímž se minimalizují rizika spojená s vnitřními hrozbami. |

| Zero-Trust Network (Síť s nulovou důvěrou): Síťová architektura, která předpokládá, že žádný uživatel nebo zařízení není automaticky důvěryhodné. Každý přístup k síťovým zdrojům je neustále ověřován a monitorován. |

| Zero-Trust Network Architecture (Síťová architektura s nulovou důvěrou): Komplexní síťová architektura založená na principech nulové důvěry, která zabezpečuje přístup k síťovým prostředkům pomocí pokročilých ověřovacích a monitorovacích technik. |

| Zero-Trust Network Monitoring (Monitorování sítě s nulovou důvěrou): Systém monitorování sítě, který sleduje a analyzuje síťový provoz na základě nulové důvěry, identifikuje potenciální hrozby a anomálie v reálném čase. |

| Zero-Trust Policy Enforcement (Vynucování politiky s nulovou důvěrou): Implementace a prosazování bezpečnostních politik na základě nulové důvěry, zajišťující, že všechny přístupy k systémům a datům jsou ověřeny a autorizovány. |

| Zero-Trust Privileged Access Management (PAM) (Správa privilegovaného přístupu s nulovou důvěrou): Systém správy privilegovaného přístupu, který zahrnuje přísné ověřování, kontrolu a monitorování přístupu k citlivým systémům a datům. |

| Zero-Trust Remote Access (Vzdálený přístup s nulovou důvěrou): Bezpečnostní přístup, který zajišťuje, že vzdálený přístup k síťovým zdrojům je povolen pouze po ověření identity a kontextu uživatele a zařízení, minimalizující rizika spojená s prací na dálku. |

| Zero-Trust Secure Access Service Edge (SASE) (Bezpečný přístup na okraj sítě s nulovou důvěrou): Bezpečnostní architektura, která integruje síťové a bezpečnostní funkce na okraj sítě, zajišťuje bezpečný přístup k aplikacím a datům na základě nulové důvěry. |

| Zero-Trust Secure Email Gateway (SEG) (Bezpečný emailový brána s nulovou důvěrou): Bezpečnostní nástroj, který chrání emailovou komunikaci před hrozbami, jako je spam, phishing a malware, pomocí ověřování a monitorování na základě principů nulové důvěry. |

| Zero-Trust Secure Software Development Lifecycle (SSDLC) (Bezpečný vývojový cyklus softwaru s nulovou důvěrou): Integrace principů nulové důvěry do procesu vývoje softwaru, zajištění, že bezpečnost je zohledněna v každé fázi vývoje, od návrhu po nasazení a údržbu. |

| Zero-Trust Secure Web Gateway (SWG) (Bezpečný webový brána s nulovou důvěrou): Bezpečnostní řešení, které chrání uživatele a zařízení před webovými hrozbami a kontroluje přístup k internetu na základě principů nulové důvěry. |

| Zero-Trust Security Model (Bezpečnostní model nulové důvěry): Bezpečnostní přístup, který vyžaduje striktní ověřování identity a oprávnění pro každou entitu, která se pokouší o přístup k síťovým prostředkům, bez ohledu na její polohu uvnitř nebo vně sítě. |

| Zero-Trust Threat Hunting (Lov hrozeb s nulovou důvěrou): Aktivní proces vyhledávání a identifikace bezpečnostních hrozeb v síti a systémech na základě nulové důvěry, využívající pokročilé analýzy a sledování. |

| Zigbee (Zigbee): Bezdrátový komunikační protokol určený pro aplikace s nízkou spotřebou energie, jako jsou domácí automatizace a průmyslové aplikace. Zigbee je navržen tak, aby poskytoval zabezpečenou a spolehlivou komunikaci mezi zařízeními v místní síti. |

| ZigBee Light Link (ZigBee Light Link): Specifikace ZigBee, která umožňuje jednoduchou a bezpečnou kontrolu osvětlení v domácích automatizačních systémech. Tento standard umožňuje snadnou instalaci a interoperabilitu mezi zařízeními různých výrobců. |

| ZigBee Security (Zabezpečení ZigBee): Bezpečnostní mechanismy implementované v protokolu ZigBee pro ochranu komunikace mezi zařízeními. Zahrnuje šifrování dat, autentizaci a integritu zpráv, aby byla zajištěna bezpečnost v rámci IoT sítí. |

| Zigzag (Zigzag): Technika používaná v kryptografii, specificky v kontextu útoků na šifry, kde útočníci analyzují měnící se vzory nebo struktury šifrovaného textu, aby odhalili slabiny a potenciálně dešifrovali data. |

| Zigzag Cipher (Cik-cak šifra): Jednoduchá šifrovací technika, která mění pořadí písmen ve zprávě podle specifického vzoru, často se používá jako základní ukázka šifrování v kryptografii. |

| Zombie Computer (Zombie počítač): Počítač, který byl napaden malwarem a je vzdáleně ovládán bez vědomí jeho vlastníka. Zombie počítače jsou často využívány k distribuci spamu nebo k DDoS útokům. |

| Zombie Computer: Počítač, který byl napaden malwarem a je vzdáleně ovládán bez vědomí jeho vlastníka. Zombie počítače jsou často využívány k distribuci spamu nebo k DDoS útokům. |

| Zone Defense (Oblastní obrana): Strategie kybernetické bezpečnosti, která se zaměřuje na segmentaci sítě do různých zón s různými úrovněmi bezpečnosti. Každá zóna má své vlastní bezpečnostní politiky a kontrolní mechanismy. |

| Zone Reclaim (Reklamace zóny): Mechanismus v systému správy paměti, který se používá k uvolnění paměti v konkrétní zóně, když je nedostatek volné paměti. Tím se zvyšuje efektivita využití paměti. |

| Zone Transfer Attack (Útok na přenos zóny): Typ útoku na DNS servery, při kterém útočník požádá o kopii celé DNS zóny, což mu umožňuje získat seznam všech domén a IP adres v zóně. Tím může získat informace o infrastruktuře cílové organizace. |

| Zone Transfer Attack: Typ útoku na DNS servery, při kterém útočník požádá o kopii celé DNS zóny, což mu umožňuje získat seznam všech domén a IP adres v zóně. Tím může získat informace o infrastruktuře cílové organizace. |

| Zone-Based Firewall (Zónový firewall): Typ firewallu, který používá zónový model k definování a řízení síťového provozu mezi různými segmenty nebo zónami sítě, což zvyšuje bezpečnost a kontrolu nad síťovými přístupy. |

| Zone-Based Firewall: Typ firewallu, který používá zónový model k definování a řízení síťového provozu mezi různými segmenty nebo zónami sítě, což zvyšuje bezpečnost a kontrolu nad síťovými přístupy. |

| Zone-H (Zone-H): Webová stránka, která monitoruje a hlásí hacky a defacementy (změny vzhledu webových stránek). Zone-H slouží jako archív útoků a poskytuje statistiky o trendech v kybernetické kriminalitě. |

| Zoom Bombing (Zoom Bombing): Neautorizovaný vstup do online setkání nebo videokonference, kde útočníci narušují průběh setkání, často s cílem šířit nevhodný obsah nebo informace. Tento termín se stal známým během pandemie COVID-19 s nárůstem využívání videokonferenčních platforem. |

| Zoom Bombing: Neautorizovaný vstup do online setkání nebo videokonference, kde útočníci narušují průběh setkání, často s cílem šířit nevhodný obsah nebo informace. Tento termín se stal známým během pandemie COVID-19 s nárůstem využívání videokonferenčních platforem. |

| Zscaler (Zscaler): Bezpečnostní platforma pro cloudové zabezpečení, která poskytuje různé služby, jako je ochrana webu, ochrana před hrozbami a kontrola přístupu. Zscaler pomáhá organizacím zabezpečit jejich aplikace a data při migraci do cloudu. |

| Z-Wave (Z-Wave): Bezdrátový komunikační protokol používaný především pro domácí automatizaci. Z-Wave zařízení komunikují přes nízkofrekvenční rádiové vlny a jsou navržena pro snadnou integraci a vysokou úroveň zabezpečení. |