| UAV (Unmanned Aerial Vehicle) (Bezpilotní vzdušné vozidlo): Drony a jiná bezpilotní zařízení, která mohou být použita pro různé účely, včetně sběru dat, průzkumu a dokonce i kybernetických útoků. Bezpilotní vzdušné vozidlo může být také zneužito k šíření dezinformací. |

| Unauthorized Access (Neoprávněný přístup): Přístup k systému, síti nebo datům bez oprávnění. Neoprávněný přístup může vést k narušení bezpečnosti, ztrátě dat a dalším škodám. |

| Unauthorized Access Detection (Detekce neoprávněného přístupu): Systémy a metody používané k identifikaci pokusů o přístup k systémům nebo datům bez řádného oprávnění. Detekce neoprávněného přístupu pomáhá chránit před narušeními a krádeží dat. |

| Unauthorized Data Access (Neoprávněný přístup k datům): Jakýkoliv přístup k datům bez správného povolení, což může vést k narušení důvěrnosti, integrity a dostupnosti informací. Neoprávněný přístup k datům je častou příčinou úniků a ztráty dat. |

| Unauthorized Data Manipulation (Neoprávněná manipulace s daty): Jakákoliv úprava dat bez oprávnění, která může vést k poškození integrity a důvěryhodnosti dat. Neoprávněná manipulace s daty může mít vážné důsledky pro podniky a organizace. |

| Unauthorized Device Detection (Detekce neoprávněných zařízení): Systémy a postupy pro identifikaci a blokování zařízení, která se pokoušejí připojit k síti bez povolení. Detekce neoprávněných zařízení zvyšuje bezpečnost sítě. |

| Unauthorized Disclosure (Neoprávněné zveřejnění): Situace, kdy jsou citlivé nebo chráněné informace zpřístupněny neoprávněným osobám. Neoprávněné zveřejnění může vést k úniku dat a dalším bezpečnostním incidentům. |

| Unauthorized Modification (Neoprávněná úprava): Jakákoliv změna systému, softwaru nebo dat provedená bez řádného povolení. Neoprávněné úpravy mohou vést k narušení bezpečnosti a integrity systému. |

| Unauthorized Network Access (Neoprávněný přístup k síti): Připojení k síti bez povolení, což může vést k bezpečnostním incidentům, úniku dat a dalším rizikům. Neoprávněný přístup je často detekován prostřednictvím monitorování sítě a detekce anomálií. |

| Unauthorized Physical Access (Neoprávněný fyzický přístup): Přístup k fyzickým prostorám, jako jsou servery nebo kanceláře, bez oprávnění. Neoprávněný fyzický přístup může vést k bezpečnostním incidentům a krádeži dat. |

| Unauthorized Use (Neoprávněné použití): Použití systémů, aplikací nebo dat bez řádného povolení. Neoprávněné použití může vést k narušení bezpečnosti a ztrátě citlivých informací. |

| Under Attack Mode (Režim pod útokem): Nouzový stav aktivovaný, když systém nebo síť detekuje kybernetický útok. Režim pod útokem může zahrnovat omezení přístupů, zvýšené monitorování a implementaci dalších bezpečnostních opatření. |

| Underground Market (Podzemní trh): Nelegální online platformy a fóra, kde se obchoduje s kradenými daty, zranitelnostmi, malwarovými nástroji a dalšími nelegálními produkty a službami. Podzemní trhy představují významné riziko pro kybernetickou bezpečnost. |

| Undetected Malware (Nedetekovaný malware): Malware, který uniká detekci bezpečnostními nástroji, jako jsou antivirové programy a systémy pro detekci narušení. Nedetekovaný malware představuje významné riziko pro bezpečnost systému. |

| Unidentified Network Traffic (Neidentifikovaný síťový provoz): Síťový provoz, který není rozpoznán nebo klasifikován, což může být indikátorem škodlivé aktivity nebo zneužití. Monitorování a analýza neidentifikovaného provozu jsou důležité pro zajištění bezpečnosti sítě. |

| Unified Extensible Firmware Interface (UEFI) (Sjednocené rozšířené rozhraní firmwaru): Moderní rozhraní mezi operačním systémem a firmwarem základní desky počítače, které nahrazuje tradiční BIOS a poskytuje lepší zabezpečení a rychlejší start systému. |

| Unified Threat Management (UTM) (Sjednocené řízení hrozeb): Integrované bezpečnostní řešení, které kombinuje několik funkcí, jako jsou firewall, antivirová ochrana, filtrování obsahu, VPN a další, do jednoho zařízení nebo systému. UTM poskytuje komplexní ochranu před různými typy hrozeb. |

| Unintentional Data Leakage (Neúmyslný únik dat): Nechtěné nebo neúmyslné zveřejnění citlivých informací, které může nastat kvůli lidské chybě, nedostatečnému zabezpečení nebo technickým problémům. |

| Unintentional Insider Threat (Neúmyslná vnitřní hrozba): Situace, kdy zaměstnanec nebo jiný oprávněný uživatel neúmyslně způsobí bezpečnostní incident nebo únik dat. Neúmyslné vnitřní hrozby mohou zahrnovat chyby, neopatrnost nebo nedostatečné školení. |

| Uninterruptible Power Supply (UPS) (Nepřerušitelný zdroj napájení): Zařízení, které poskytuje nouzové napájení systému v případě výpadku elektrické energie. UPS chrání kritické systémy před ztrátou dat a poškozením způsobeným náhlými výpadky proudu. |

| Universal 2nd Factor (U2F) (Univerzální druhý faktor): Otevřený standard pro dvoufaktorovou autentizaci, který umožňuje uživatelům používat fyzické zařízení, jako je USB token nebo NFC zařízení, pro zvýšení bezpečnosti při přihlašování. |

| Unmasking (Odhalení): Proces identifikace a odhalení identity anonymního uživatele nebo zdroje, často používaný v souvislosti s kybernetickými zločiny nebo dezinformačními kampaněmi. |

| Unpatched Vulnerability (Nezáplatovaná zranitelnost): Zranitelnost v softwaru nebo systému, která nebyla opravena pomocí aktualizace nebo záplaty. Nezáplatované zranitelnosti mohou být zneužity útočníky k provedení útoků. |

| Unprivileged User (Neprivilegovaný uživatel): Uživatel, který má omezená přístupová práva a nemá oprávnění k citlivým nebo kritickým funkcím systému. Omezení oprávnění neprivilegovaných uživatelů pomáhá minimalizovat bezpečnostní rizika. |

| Unsecure Protocol (Nezabezpečený protokol): Komunikační protokol, který neposkytuje šifrování ani jiná bezpečnostní opatření. Používání nezabezpečených protokolů, jako je HTTP, může vystavit data riziku odposlechu a útoků. |

| Unsecured Network (Nezabezpečená síť): Síť, která postrádá dostatečná bezpečnostní opatření, jako je šifrování nebo autentizace. Nezabezpečené sítě jsou zranitelné vůči odposlechu a útokům. |

| Unsolicited Email (Nežádoucí e-mail): E-maily, které jsou zasílány bez souhlasu příjemce, často obsahující reklamy nebo škodlivý obsah. Nežádoucí e-maily mohou být součástí phishingových kampaní nebo šíření malwaru. |

| Unstructured Data (Nestrukturovaná data): Data, která nemají předdefinovanou strukturu nebo formát, například textové dokumenty, e-maily, obrázky a videa. Nestrukturovaná data představují výzvy pro analýzu a ochranu. |

| Unstructured Data Analysis (Analýza nestrukturovaných dat): Proces zpracování a vyhodnocování nestrukturovaných dat, jako jsou texty, obrázky a videa, za účelem identifikace bezpečnostních hrozeb a trendů. Analýza nestrukturovaných dat vyžaduje pokročilé nástroje a techniky. |

| Unstructured Threat (Nestrukturovaná hrozba): Hrozba, která není organizována nebo plánovaná, například útoky jednotlivých hackerů bez specifického cíle. Nestrukturované hrozby jsou obtížněji předvídatelné a často náhodné. |

| Untrusted Certificate (Nedůvěryhodný certifikát): Digitální certifikát, který není důvěryhodný nebo je považován za neplatný. Použití nedůvěryhodných certifikátů může vést k narušení bezpečnosti komunikace. |

| Untrusted Network (Nedůvěryhodná síť): Síť, která nemá zavedená bezpečnostní opatření a je považována za zranitelnou vůči útokům. Připojení k nedůvěryhodné síti může vystavit zařízení a data riziku. |

| Untrusted Source (Nedůvěryhodný zdroj): Zdroj dat nebo informací, který nemá ověřenou důvěryhodnost a může představovat bezpečnostní riziko. Data z nedůvěryhodných zdrojů musí být pečlivě ověřena před použitím. |

| Update Frequency (Frekvence aktualizací): Četnost, s jakou jsou vydávány aktualizace softwaru nebo systému. Pravidelné aktualizace jsou klíčové pro zabezpečení systémů a ochranu před novými hrozbami. |

| Update Management (Správa aktualizací): Proces plánování, testování, implementace a monitorování softwarových aktualizací a záplat. Správa aktualizací zajišťuje, že systémy jsou chráněny před známými zranitelnostmi a hrozbami. |

| Update Rollback (Vrácení aktualizace): Proces návratu systému nebo softwaru k předchozí verzi po neúspěšné nebo problematické aktualizaci. Vrácení aktualizace je důležité pro minimalizaci dopadů na bezpečnost a stabilitu systému. |

| Update Rollup (Souhrnná aktualizace): Balíček aktualizací, který zahrnuje více oprav a záplat pro různé zranitelnosti a problémy v softwaru. Souhrnné aktualizace usnadňují správu a implementaci oprav. |

| Uplift Modeling (Modelování zvýšení): Analytická technika používaná k identifikaci účinků konkrétních opatření nebo zásahů, například bezpečnostních kampaní nebo aktualizací, na chování uživatelů nebo systémů. |

| Uplink (Uplink): Směr přenosu dat od klientského zařízení (například počítače nebo mobilního telefonu) směrem k serveru nebo centrálnímu systému. Uplink je důležitý pro bezpečnostní opatření, protože může zahrnovat citlivá data. |

| Uplink Encryption (Šifrování uplinku): Šifrování dat při jejich přenosu z klientského zařízení na server nebo naopak. Šifrování uplinku chrání data před odposlechem a neoprávněným přístupem během přenosu. |

| Uptime (Doba dostupnosti): Měřítko dostupnosti a provozuschopnosti systému nebo služby. Vysoká doba dostupnosti je klíčová pro zajištění nepřetržitého provozu a minimalizaci výpadků způsobených kybernetickými útoky. |

| URL Blacklisting (Blokování URL): Technika, která zamezuje přístupu k určitým webovým stránkám považovaným za nebezpečné nebo nevhodné. Blokování URL se používá k ochraně uživatelů před škodlivým obsahem a phishingovými stránkami. |

| URL Filtering (Filtrování URL): Bezpečnostní opatření, které blokuje nebo omezuje přístup k určitému obsahu na internetu na základě URL adresy. Filtrování URL se používá k ochraně před škodlivými weby a k zajištění dodržování firemních politik. |

| URL Spoofing (Zfalšování URL): Technika používaná útočníky k vytvoření falešné URL adresy, která vypadá jako legitimní, ale ve skutečnosti vede na škodlivou webovou stránku. Zfalšování URL je často používáno v phishingových útocích. |

| Usability Testing (Testování použitelnosti): Proces hodnocení uživatelského rozhraní a funkcionality softwaru nebo systému za účelem zlepšení jeho použitelnosti a uživatelského zážitku. Testování použitelnosti pomáhá identifikovat problémy, které mohou ovlivnit bezpečnost. |

| Usage Data (Údaje o používání): Informace o tom, jak uživatelé interagují se systémem nebo aplikací, včetně přístupů, aktivit a chování. Údaje o používání mohou být použity k identifikaci anomálií a zlepšení bezpečnosti. |

| Usage Monitoring (Monitorování používání): Sledování a zaznamenávání aktivit uživatelů v systému nebo síti za účelem detekce anomálií, zajištění shody a zlepšení bezpečnosti. Monitorování používání pomáhá identifikovat podezřelé aktivity a incidenty. |

| Usage-Based Insurance (UBI) (Pojištění založené na používání): Typ pojištění, kde pojistné závisí na skutečném používání nebo chování pojištěného. V kontextu kybernetické bezpečnosti může zahrnovat monitorování a hodnocení bezpečnostních praktik uživatele. |

| Use Case Testing (Testování případu užití): Proces testování systému nebo aplikace podle konkrétních scénářů použití, aby se zajistila správná funkčnost a bezpečnost. Testování případů užití je klíčové pro odhalení potenciálních zranitelností. |

| User Access Logging (Záznamy o přístupu uživatelů): Proces zaznamenávání a sledování aktivit uživatelů v systému nebo síti. Přístupové logy jsou důležité pro detekci anomálií, vyšetřování incidentů a zajištění shody. |

| User Access Review (Revize přístupu uživatelů): Pravidelný proces kontroly a hodnocení přístupových oprávnění uživatelů k systémům a datům. Revize přístupu zajišťuje, že uživatelé mají pouze potřebná oprávnění. |

| User Account Control (UAC) (Řízení uživatelských účtů): Bezpečnostní funkce operačních systémů, která pomáhá předcházet neoprávněným změnám v systému tím, že omezuje práva aplikací a uživatelů. UAC zvyšuje bezpečnost tím, že vyžaduje oprávnění správce pro kritické operace. |

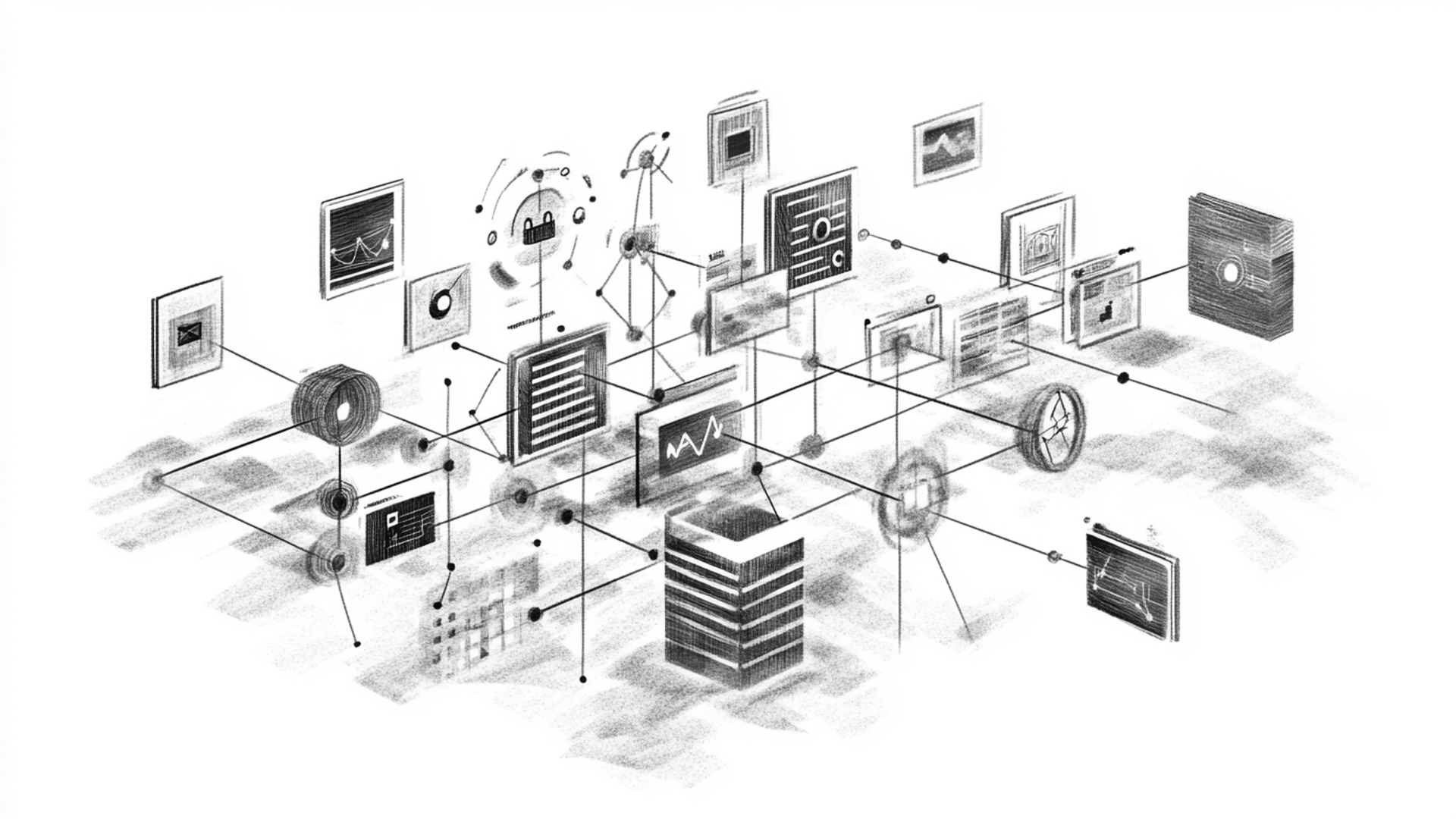

| User and Entity Behavior Analytics (UEBA) (Analýza chování uživatelů a entit): Technologie, která sleduje a analyzuje chování uživatelů a jiných entit v síti, aby detekovala anomálie, které mohou indikovat potenciální hrozby nebo bezpečnostní incidenty. |

| User Authentication (Autentizace uživatele): Proces ověřování identity uživatele před poskytnutím přístupu k systému nebo datům. Autentizace uživatele může zahrnovat hesla, biometrické údaje, tokeny a další metody. |

| User Authentication Token (Autentizační token uživatele): Fyzické zařízení nebo software generující jednorázové heslo nebo kód pro autentizaci uživatele. Autentizační tokeny zvyšují bezpečnost přihlašování. |

| User Awareness Campaign (Kampaň na zvýšení povědomí uživatelů): Iniciativy zaměřené na vzdělávání a informování uživatelů o kybernetických hrozbách, bezpečnostních praktikách a ochraně před dezinformacemi. Tyto kampaně pomáhají zvyšovat bezpečnostní povědomí mezi uživateli. |

| User Awareness Training (Školení povědomí uživatelů): Programy a iniciativy zaměřené na vzdělávání uživatelů o kybernetických hrozbách a správných bezpečnostních postupech. Školení povědomí pomáhá snižovat riziko lidské chyby. |

| User Behavior Analytics (UBA) (Analýza chování uživatelů): Použití dat a analytických nástrojů k monitorování a vyhodnocování chování uživatelů za účelem detekce anomálií a potenciálních hrozeb. UBA pomáhá identifikovat podezřelé aktivity, které mohou indikovat bezpečnostní incidenty. |

| User Behavior Profiling (Profilování chování uživatelů): Technika sledování a analyzování chování uživatelů za účelem vytvoření profilů, které mohou pomoci identifikovat neobvyklé nebo podezřelé aktivity. |

| User Context (Uživatelský kontext): Informace o uživateli, jako je jeho poloha, zařízení, čas a další faktory, které mohou ovlivnit jeho chování a rizikový profil. Uživatelský kontext je klíčový pro adaptivní bezpečnostní opatření. |

| User Data Encryption (Šifrování uživatelských dat): Proces šifrování dat vytvořených nebo uložených uživateli, aby byla chráněna před neoprávněným přístupem a zneužitím. Šifrování uživatelských dat zajišťuje důvěrnost a bezpečnost informací. |

| User Datagram Protocol (UDP) (Uživatelský datagramový protokol): Komunikační protokol používaný pro rychlé a jednoduché přenosy dat v sítích. UDP nevyžaduje potvrzení přijetí dat, což jej činí rychlejším, ale méně spolehlivým než protokol TCP. |

| User Deprovisioning (Deaktivace uživatele): Proces odebrání přístupových práv a deaktivace účtů uživatelů, kteří již nemají oprávnění k přístupu k systémům a datům. Deaktivace uživatelů je důležitá pro udržení bezpečnosti a ochranu před neautorizovaným přístupem. |

| User Education and Awareness (Vzdělávání a povědomí uživatelů): Programy a kampaně zaměřené na zvyšování povědomí uživatelů o kybernetických hrozbách a bezpečnostních postupech. Vzdělávání uživatelů je klíčové pro prevenci lidských chyb. |

| User Entitlement (Uživatelská oprávnění): Soubor práv a přístupových oprávnění přidělených uživateli k systémům, aplikacím a datům. Uživatelská oprávnění musí být správně spravována, aby byla zajištěna bezpečnost a dodržování předpisů. |

| User Entitlement Review (Revize uživatelských oprávnění): Pravidelný proces kontroly a hodnocení oprávnění uživatelů k systémům a datům, aby bylo zajištěno, že mají pouze potřebná oprávnění a že žádná neoprávněná práva nejsou udělena. |

| User Enumeration (Výčet uživatelů): Technika používaná útočníky k získání seznamu uživatelských účtů na systému nebo aplikaci. Výčet uživatelů může být prvním krokem k útoku hrubou silou nebo cíleným útokům. |

| User Experience (UX) (Uživatelská zkušenost): Celkový dojem a zážitek uživatele při interakci se systémem nebo aplikací. Dobrá uživatelská zkušenost zahrnuje snadnou použitelnost, efektivitu a spokojenost uživatele. |

| User Feedback Loop (Zpětná vazba od uživatelů): Mechanismus, kterým uživatelé poskytují zpětnou vazbu o bezpečnostních opatřeních a nástrojích. Zpětná vazba od uživatelů je důležitá pro neustálé zlepšování bezpečnostních systémů a jejich použitelnosti. |

| User Identity Verification (Ověření identity uživatele): Proces ověření, že uživatel je tím, za koho se vydává, často pomocí vícefaktorové autentizace, biometrických údajů nebo ověřovacích dokumentů. |

| User Lockout (Uzamčení uživatele): Bezpečnostní opatření, které dočasně nebo trvale zablokuje přístup uživatele k systému po opakovaných neúspěšných pokusech o přihlášení. Uzamčení uživatele pomáhá chránit systém před útoky hrubou silou. |

| User Lockout Policy (Politika uzamčení uživatele): Bezpečnostní politika, která definuje podmínky, za kterých je uživatelský účet dočasně nebo trvale uzamčen po několika neúspěšných pokusech o přihlášení. Tato politika pomáhá chránit systémy před útoky hrubou silou. |

| User Privilege Escalation (Eskalace oprávnění uživatele): Situace, kdy uživatel získá vyšší úroveň přístupu, než je oprávněn, často zneužitím zranitelnosti nebo chybné konfigurace. Eskalace oprávnění představuje vážné bezpečnostní riziko. |

| User Profile Management (Správa uživatelských profilů): Proces správy informací a nastavení spojených s uživatelskými účty. Správa uživatelských profilů zahrnuje aktualizaci osobních údajů, přístupových práv a preferencí. |

| User Provisioning (Zajišťování uživatelů): Proces vytváření, správy a deaktivace uživatelských účtů a přístupových oprávnění v systému. Zajišťování uživatelů zajišťuje, že přístupy jsou správně konfigurovány a že uživatelé mají správná oprávnění. |

| User Rights Management (Řízení uživatelských práv): Proces správy a přiřazování oprávnění uživatelům v rámci systému nebo aplikace. Řízení uživatelských práv zajišťuje, že uživatelé mají přístup pouze k informacím a funkcím, které potřebují ke své práci. |

| User Role Management (Správa uživatelských rolí): Proces definování, přiřazování a správy rolí uživatelů v systému nebo aplikaci. Správa rolí zajišťuje, že uživatelé mají správná oprávnění a přístupová práva odpovídající jejich roli a odpovědnostem. |

| User Segmentation (Segmentace uživatelů): Proces rozdělování uživatelů do skupin na základě specifických charakteristik nebo chování. Segmentace uživatelů umožňuje cílené bezpečnostní politiky a personalizovaná opatření. |

| User Session Management (Správa uživatelských sezení): Proces správy a sledování aktivních uživatelských sezení v systému nebo aplikaci. Správa sezení zahrnuje kontrolu délky sezení, odhlášení po nečinnosti a ochranu před únosem sezení. |

| User Shadowing (Stínování uživatele): Praktika sledování a analýzy chování uživatele bez jeho vědomí za účelem detekce anomálií a potenciálních hrozeb. Stínování uživatele může pomoci identifikovat nevhodné nebo rizikové aktivity. |

| User Training Program (Program školení uživatelů): Organizovaný program vzdělávání zaměřený na zvýšení povědomí uživatelů o kybernetických hrozbách a správných bezpečnostních postupech. Program školení pomáhá snižovat riziko lidské chyby. |

| User Verification (Ověření uživatele): Proces potvrzení identity uživatele před poskytnutím přístupu k systému nebo citlivým informacím. Ověření uživatele může zahrnovat hesla, biometrické údaje nebo dvoufaktorovou autentizaci. |

| User-Based Access Control (Řízení přístupu založené na uživateli): Systém řízení přístupu, který přiděluje přístupová práva na základě identity uživatele. Uživatelské řízení přístupu zajišťuje, že uživatelé mají přístup pouze k informacím a funkcím, které potřebují. |

| User-Based Security Policy (Bezpečnostní politika založená na uživatelích): Bezpečnostní opatření a pravidla, která jsou specifická pro jednotlivé uživatele nebo skupiny uživatelů. Tyto politiky zahrnují přístupová práva, autentizaci a monitorování aktivit. |

| User-Centered Design (Uživatelsky orientovaný design): Přístup k vývoji systémů a aplikací, který klade důraz na potřeby, preference a schopnosti uživatelů. Uživatelsky orientovaný design zlepšuje použitelnost a bezpečnost. |

| User-Centric Security (Uživatelsky orientovaná bezpečnost): Přístup k bezpečnosti, který klade důraz na potřeby, chování a zkušenosti uživatelů. Tento přístup zahrnuje školení uživatelů, zlepšení použitelnosti bezpečnostních nástrojů a zapojení uživatelů do bezpečnostních procesů. |

| User-Centric Security (Uživatelsky orientovaná bezpečnost): Přístup k bezpečnosti, který klade důraz na potřeby, chování a zkušenosti uživatelů. Uživatelsky orientovaná bezpečnost zahrnuje školení uživatelů, zlepšení použitelnosti bezpečnostních nástrojů a zapojení uživatelů do bezpečnostních procesů. |

| User-Defined Policies (Uživatelsky definované politiky): Bezpečnostní politiky a pravidla, které mohou být nastaveny a upravovány uživateli nebo administrátory podle specifických potřeb a požadavků. Uživatelsky definované politiky umožňují flexibilní a přizpůsobené řízení bezpečnosti. |

| User-Defined Security Rules (Uživatelsky definovaná bezpečnostní pravidla): Bezpečnostní pravidla a zásady, které mohou být nastaveny uživateli nebo administrátory podle specifických potřeb a požadavků. Tato pravidla umožňují přizpůsobení bezpečnostních opatření pro různé scénáře. |

| User-Facing Security (Bezpečnost zaměřená na uživatele): Bezpečnostní opatření a nástroje, které přímo ovlivňují uživatelskou interakci se systémem. Bezpečnost zaměřená na uživatele zahrnuje dvoufaktorovou autentizaci, školení uživatelů a snadno použitelné bezpečnostní nástroje. |

| User-Generated Content (Obsah generovaný uživateli): Obsah vytvořený a sdílený uživateli na online platformách, jako jsou sociální média, fóra a blogy. Obsah generovaný uživateli může být cílem nebo zdrojem dezinformací. |