| Sandboxing (Sandboxing): Bezpečnostní mechanismus, který izoluje běžící programy, aby zabránil šíření škodlivého kódu do zbytku systému. Sandboxing se používá k testování a analýze podezřelých souborů a aplikací. |

| Secure Boot (Bezpečný start): Technologie, která zajišťuje, že systém se spustí pouze s důvěryhodným softwarem. Bezpečný start zabraňuje spouštění malwaru a rootkitů během zavádění operačního systému. |

| Secure Code Review (Kontrola bezpečného kódu): Proces analýzy zdrojového kódu aplikace s cílem identifikovat a opravit bezpečnostní zranitelnosti. Kontrola bezpečného kódu zahrnuje manuální i automatizované metody a pomáhá zajistit, že aplikace jsou bezpečné před nasazením. |

| Secure Coding (Bezpečné programování): Postupy a techniky pro psaní kódu, který minimalizuje bezpečnostní zranitelnosti. Bezpečné programování zahrnuje použití osvědčených postupů, jako je validace vstupů, kontrola přístupu a šifrování dat. |

| Secure Coding Standards (Standardy bezpečného programování): Soubor pravidel a doporučení pro vývoj bezpečného softwaru, který minimalizuje riziko zranitelností. Standardy bezpečného programování pomáhají vývojářům psát kód, který je odolný vůči kybernetickým útokům. |

| Secure Erase (Bezpečné vymazání): Metody a nástroje pro trvalé odstranění dat z paměťových médií tak, aby nebyla obnovitelná. Bezpečné vymazání je klíčové pro ochranu citlivých informací při likvidaci nebo přeprodeji zařízení. |

| Secure File Transfer (Bezpečný přenos souborů): Metody a nástroje pro bezpečné přenášení souborů mezi systémy a uživateli. Bezpečný přenos souborů zahrnuje šifrování, autentizaci a kontrolu integrity dat. |

| Secure Multi-Party Computation (SMPC) (Bezpečné vícestranné výpočty): Kryptografická technika, která umožňuje více stran provádět společné výpočty na jejich kombinovaných datech, aniž by odhalily své jednotlivé vstupy. SMPC se používá k ochraně soukromí a bezpečnosti dat. |

| Secure Sockets Layer (SSL) (Vrstva zabezpečených soketů): Kryptografický protokol, který poskytuje bezpečnost komunikace přes internet. SSL zajišťuje šifrování dat přenášených mezi webovými servery a prohlížeči. |

| Secure Software Development Lifecycle (SSDLC) (Bezpečný životní cyklus vývoje softwaru): Přístup k vývoji softwaru, který integruje bezpečnostní opatření a postupy do každé fáze vývojového cyklu. SSDLC zajišťuje, že bezpečnost je zohledněna od návrhu až po nasazení. |

| Security Analytics (Bezpečnostní analytika): Proces analýzy bezpečnostních dat za účelem detekce hrozeb a anomálií. Bezpečnostní analytika využívá pokročilé nástroje a techniky, jako jsou strojové učení a big data, k identifikaci podezřelých aktivit. |

| Security Architecture (Bezpečnostní architektura): Struktura a design bezpečnostních mechanismů a opatření v informačním systému. Bezpečnostní architektura zahrnuje definování bezpečnostních zón, kontrolních bodů a protokolů pro ochranu dat a systémů. |

| Security Architecture Review (Revize bezpečnostní architektury): Hodnocení a analýza návrhu a implementace bezpečnostních opatření v informačních systémech. Revize bezpečnostní architektury identifikuje slabiny a poskytuje doporučení pro zlepšení. |

| Security Assertion Markup Language (SAML) (Značkovací jazyk pro bezpečnostní tvrzení): Standardní protokol pro výměnu autentizačních a autorizačních dat mezi stranami. SAML se často používá pro jednotné přihlášení (SSO) a federovanou identitu. |

| Security Assessment (Bezpečnostní hodnocení): Proces hodnocení úrovně bezpečnosti systémů, aplikací a sítí za účelem identifikace slabin a doporučení pro zlepšení. Bezpečnostní hodnocení zahrnuje testování, audit a analýzu rizik. |

| Security Audit (Bezpečnostní audit): Systematické hodnocení bezpečnostních opatření, procesů a politik v organizaci. Bezpečnostní audit identifikuje slabiny, hodnotí soulad s předpisy a poskytuje doporučení pro zlepšení. |

| Security Automation (Automatizace bezpečnosti): Použití automatizačních nástrojů a technologií pro zlepšení efektivity a rychlosti bezpečnostních operací. Automatizace bezpečnosti zahrnuje automatické detekce hrozeb, reakce na incidenty a nasazení bezpečnostních záplat. |

| Security Awareness Assessment (Hodnocení povědomí o bezpečnosti): Proces měření a hodnocení úrovně povědomí zaměstnanců o kybernetických hrozbách a bezpečnostních postupech. Hodnocení povědomí o bezpečnosti pomáhá identifikovat oblasti, které vyžadují další školení a vzdělávání. |

| Security Awareness Campaign (Kampaň na zvýšení povědomí o bezpečnosti): Iniciativa zaměřená na vzdělávání a informování zaměstnanců o kybernetických hrozbách a bezpečnostních postupech. Kampaně na zvýšení povědomí o bezpečnosti pomáhají vytvářet bezpečnostní kulturu a snižují riziko lidských chyb. |

| Security Awareness Program (Program na zvýšení povědomí o bezpečnosti): Dlouhodobá iniciativa zaměřená na vzdělávání a informování zaměstnanců o kybernetických hrozbách a bezpečnostních postupech. Programy na zvýšení povědomí zlepšují celkovou bezpečnostní kulturu organizace. |

| Security Awareness Program (Program na zvýšení povědomí o bezpečnosti): Dlouhodobá iniciativa zaměřená na vzdělávání zaměstnanců o kybernetických hrozbách a správných bezpečnostních postupech. Programy na zvýšení povědomí zlepšují celkovou bezpečnostní kulturu organizace. |

| Security Awareness Training (Školení o bezpečnostním povědomí): Programy zaměřené na zvyšování povědomí zaměstnanců o kybernetických hrozbách a správných bezpečnostních postupech. Školení o bezpečnostním povědomí pomáhají předcházet útokům, jako je phishing a sociální inženýrství. |

| Security Baseline (Bezpečnostní základna): Sada minimálních bezpečnostních požadavků a standardů, které musí být dodrženy při konfiguraci a provozu systémů a aplikací. Bezpečnostní základna zajišťuje, že systémy jsou chráněny před běžnými hrozbami. |

| Security Breach (Narušení bezpečnosti): Událost, při které došlo k neoprávněnému přístupu k datům nebo systémům. Narušení bezpečnosti může vést ke ztrátě dat, poškození reputace a finančním ztrátám. |

| Security Breach Notification (Oznámení o narušení bezpečnosti): Povinnost informovat dotčené strany o narušení bezpečnosti, které ohrozilo jejich data. Oznámení o narušení bezpečnosti je často vyžadováno zákony a regulačními předpisy. |

| Security Breach Response (Reakce na narušení bezpečnosti): Postupy a procesy pro reakci na bezpečnostní incidenty, jako je narušení dat nebo systémový útok. Reakce zahrnuje detekci, analýzu, omezení škod, komunikaci a obnovení. |

| Security by Design (Bezpečnost jako součást designu): Přístup k vývoji softwaru a systémů, který integruje bezpečnostní opatření od samého počátku návrhu. Tento přístup zajišťuje, že bezpečnost je zabudována do každé fáze vývojového cyklu. |

| Security Certification (Bezpečnostní certifikace): Proces hodnocení a potvrzení, že systém, síť nebo aplikace splňují stanovené bezpečnostní standardy a požadavky. Certifikace je často vyžadována pro dodržování regulačních předpisů a zajištění důvěryhodnosti. |

| Security Clearance (Bezpečnostní prověrka): Ověření a schválení jednotlivce pro přístup k utajovaným informacím na základě jeho důvěryhodnosti a integrity. Bezpečnostní prověrka zahrnuje důkladné prověření minulosti a hodnocení rizik. |

| Security Clearance Levels (Úrovně bezpečnostní prověrky): Různé úrovně oprávnění pro přístup k utajovaným informacím, založené na potřebě vědět a hodnocení důvěryhodnosti jednotlivce. Vyšší úrovně prověrky poskytují přístup k citlivějším informacím. |

| Security Compliance (Bezpečnostní shoda): Dodržování zákonů, předpisů, standardů a interních politik týkajících se bezpečnosti. Bezpečnostní shoda zajišťuje, že organizace splňuje všechny požadavky na ochranu dat a systémů. |

| Security Configuration Assessment (Hodnocení bezpečnostní konfigurace): Proces hodnocení a kontroly nastavení a konfigurací systémů za účelem zajištění shody s bezpečnostními standardy a politikami. Hodnocení konfigurace pomáhá identifikovat nesprávná nastavení, která mohou vést k bezpečnostním incidentům. |

| Security Configuration Guide (Příručka pro bezpečnostní konfiguraci): Dokument, který poskytuje pokyny a doporučení pro správnou konfiguraci systémů a aplikací z hlediska bezpečnosti. Tyto příručky pomáhají zajistit, že systémy jsou nastaveny v souladu s bezpečnostními standardy a nejlepšími postupy. |

| Security Configuration Management (Správa bezpečnostní konfigurace): Proces udržování a správy nastavení a konfigurací systémů tak, aby byly v souladu s bezpečnostními politikami a normami. Správa konfigurace zahrnuje sledování změn a pravidelné kontroly. |

| Security Content Automation Protocol (SCAP) (Protokol pro automatizaci bezpečnostního obsahu): Standardizovaný formát a sada specifikací pro automatizaci hodnocení bezpečnosti a zajištění shody. SCAP usnadňuje výměnu a analýzu bezpečnostních dat mezi různými systémy. |

| Security Control (Bezpečnostní opatření): Technická, administrativní a fyzická opatření implementovaná k ochraně informačních systémů a dat před hrozbami. Bezpečnostní opatření zahrnují firewally, šifrování, autentizaci a další kontrolní mechanismy. |

| Security Control Assessment (Hodnocení bezpečnostních opatření): Proces hodnocení účinnosti a efektivity implementovaných bezpečnostních opatření. Hodnocení bezpečnostních opatření zahrnuje testování, audit a kontrolu shody s bezpečnostními standardy a politikami. |

| Security Control Assessment (SCA) (Hodnocení bezpečnostních opatření): Proces hodnocení účinnosti a efektivity implementovaných bezpečnostních opatření. SCA zahrnuje testování, audit a hodnocení shody s bezpečnostními standardy a politikami. |

| Security Control Framework (Rámec bezpečnostních kontrol): Struktura, která definuje sadu kontrolních opatření a postupů pro ochranu informačních systémů a dat. Rámec bezpečnostních kontrol poskytuje jednotný přístup k řízení rizik a zajištění shody s předpisy. |

| Security Controls (Bezpečnostní opatření): Mechanismy a postupy implementované k ochraně informačních systémů a dat před hrozbami. Bezpečnostní opatření zahrnují technická, administrativní a fyzická opatření. |

| Security Event Correlation (Korelace bezpečnostních událostí): Proces spojování a analýzy bezpečnostních událostí z různých zdrojů za účelem identifikace vzorců a hrozeb. Korelace pomáhá odhalit komplexní útoky, které by jinak zůstaly nepovšimnuté. |

| Security Event Management (SEM) (Správa bezpečnostních událostí): Proces monitorování, detekce a analýzy bezpečnostních událostí v reálném čase. SEM systémy pomáhají identifikovat a reagovat na bezpečnostní hrozby. |

| Security Gap Analysis (Analýza bezpečnostních mezer): Proces identifikace a hodnocení rozdílů mezi aktuálním stavem bezpečnosti a požadovanými bezpečnostními standardy. Analýza bezpečnostních mezer poskytuje podklady pro plánování zlepšení. |

| Security Governance (Řízení bezpečnosti): Struktura a procesy pro řízení a koordinaci bezpečnostních činností v organizaci. Řízení bezpečnosti zahrnuje definování politik, strategií, odpovědností a kontrolních mechanismů. |

| Security Governance Framework (Rámec řízení bezpečnosti): Struktura a procesy pro řízení a koordinaci bezpečnostních činností v organizaci. Rámec řízení bezpečnosti zahrnuje definování politik, strategií, odpovědností a kontrolních mechanismů. |

| Security Hardening (Zpevňování bezpečnosti): Proces zvyšování bezpečnosti systémů a aplikací prostřednictvím odstranění zranitelností a implementace bezpečnostních opatření. Zpevňování bezpečnosti zahrnuje konfiguraci systémových nastavení, aktualizace softwaru a použití bezpečnostních nástrojů. |

| Security Incident (Bezpečnostní incident): Událost, která představuje ohrožení bezpečnosti informačních systémů a dat. Bezpečnostní incidenty zahrnují neoprávněný přístup, narušení dat, šíření malwaru a jiné kybernetické útoky. |

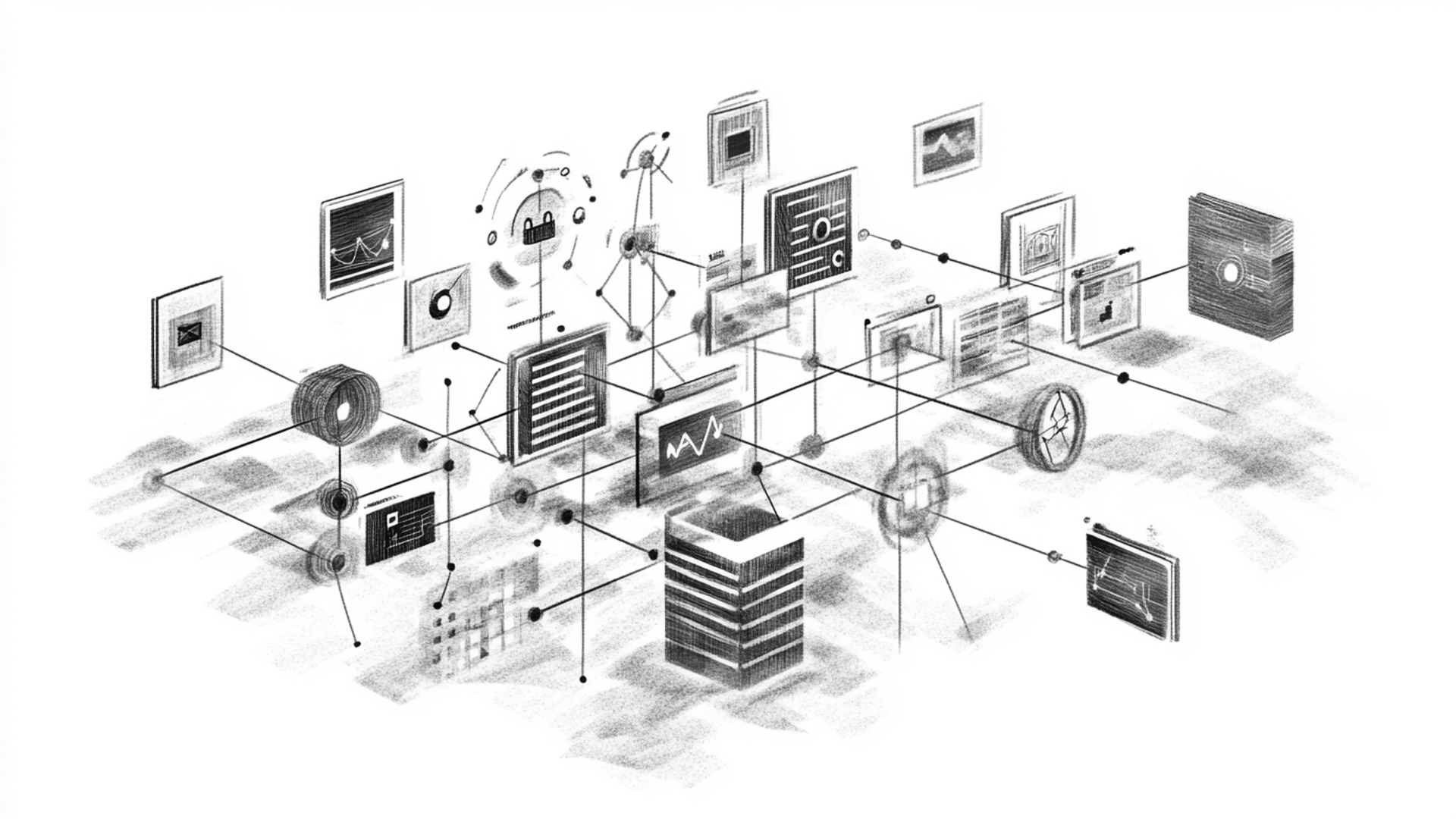

| Security Incident and Event Management (SIEM) (Správa bezpečnostních incidentů a událostí): Technologie, která poskytuje v reálném čase analýzu bezpečnostních výstrah generovaných aplikacemi a síťovými hardwarovými zařízeními. SIEM systémy sbírají, normalizují a analyzují bezpečnostní data a poskytují centrální zobrazení bezpečnostních událostí. |

| Security Incident Detection (Detekce bezpečnostních incidentů): Schopnost identifikovat a rozpoznat bezpečnostní incidenty, jako jsou neoprávněné přístupy, útoky nebo narušení. Detekce bezpečnostních incidentů využívá různé nástroje a techniky, včetně IDS/IPS a monitorování logů. |

| Security Incident Investigation (Vyšetřování bezpečnostních incidentů): Proces analýzy a vyšetřování bezpečnostních incidentů s cílem identifikovat příčiny, rozsah a dopady. Vyšetřování incidentů poskytuje podklady pro nápravná opatření a prevenci budoucích hrozeb. |

| Security Incident Lifecycle (Životní cyklus bezpečnostního incidentu): Fáze, které zahrnují detekci, analýzu, reakci, obnovu a přezkum bezpečnostního incidentu. Řízení životního cyklu incidentu zajišťuje, že organizace efektivně reaguje na hrozby a minimalizuje dopady. |

| Security Incident Management (SIM) (Řízení bezpečnostních incidentů): Proces detekce, analýzy, reakce a obnovení po bezpečnostních incidentech. SIM zajišťuje, že organizace je připravena reagovat na hrozby a minimalizovat jejich dopad. |

| Security Incident Playbook (Scénář pro reakci na bezpečnostní incidenty): Dokument, který poskytuje podrobné postupy a kroky k reakci na různé typy bezpečnostních incidentů. Scénář pro reakci na incidenty pomáhá zajistit konzistentní a efektivní reakci na kybernetické hrozby. |

| Security Incident Reporting (Hlásení bezpečnostních incidentů): Proces dokumentace a oznamování bezpečnostních incidentů příslušným orgánům a zainteresovaným stranám. Hlásení incidentů je důležité pro včasnou reakci a minimalizaci škod. |

| Security Incident Response Framework (Rámec reakce na bezpečnostní incidenty): Struktura a procesy pro koordinovanou reakci na bezpečnostní incidenty. Rámec zahrnuje detekci, analýzu, reakci a obnovu po incidentu. |

| Security Incident Response Plan (Plán reakce na bezpečnostní incidenty): Dokument, který definuje postupy a kroky k reakci na bezpečnostní incidenty. Plán zahrnuje detekci, analýzu, omezení škod, komunikaci a obnovu. |

| Security Incident Response Team (SIRT) (Tým pro reakci na bezpečnostní incidenty): Skupina odborníků odpovědných za detekci, analýzu, reakci a obnovu po bezpečnostních incidentech. SIRT zajišťuje rychlou a efektivní reakci na kybernetické hrozby. |

| Security Information and Event Management (SIEM) (Správa informací a událostí o bezpečnosti): Technologie, která poskytuje v reálném čase analýzu bezpečnostních výstrah generovaných aplikacemi a síťovými hardwarovými zařízeními. SIEM systémy sbírají, normalizují a analyzují bezpečnostní data a poskytují centrální zobrazení bezpečnostních událostí. |

| Security Information Management (SIM) (Správa bezpečnostních informací): Proces shromažďování, analýzy a správy bezpečnostních dat z různých zdrojů. SIM systémy poskytují přehled o bezpečnostních hrozbách a pomáhají při jejich detekci a reakci. |

| Security Log Management (Správa bezpečnostních logů): Proces sběru, ukládání, analýzy a správy logů generovaných bezpečnostními systémy. Správa logů je klíčová pro detekci incidentů, forenzní analýzu a dodržování předpisů. |

| Security Logging and Monitoring (Záznam a monitorování bezpečnosti): Proces sběru, ukládání a analýzy bezpečnostních logů za účelem detekce a reakce na bezpečnostní incidenty. Monitorování logů pomáhá identifikovat podezřelé aktivity a narušení. |

| Security Metrics (Bezpečnostní metriky): Měřitelné ukazatele používané k hodnocení a sledování bezpečnostního stavu organizace. Bezpečnostní metriky pomáhají identifikovat slabiny, měřit efektivitu bezpečnostních opatření a zlepšovat rozhodování. |

| Security Metrics Dashboard (Panel bezpečnostních metrik): Nástroj pro vizualizaci a sledování klíčových bezpečnostních metrik a ukazatelů. Panel bezpečnostních metrik poskytuje přehled o bezpečnostním stavu organizace a pomáhá při rozhodování o bezpečnostních opatřeních. |

| Security Monitoring (Bezpečnostní monitorování): Průběžné sledování a analýza systémů a sítí za účelem detekce podezřelých aktivit a hrozeb. Bezpečnostní monitorování zahrnuje použití nástrojů pro detekci narušení, analýzu logů a sledování síťového provozu. |

| Security Monitoring Tools (Nástroje pro bezpečnostní monitorování): Software a nástroje používané k monitorování systémů a sítí za účelem detekce podezřelých aktivit a hrozeb. Mezi tyto nástroje patří systémy pro detekci narušení (IDS), systémy pro prevenci narušení (IPS) a SIEM. |

| Security Operation Procedures (Bezpečnostní operační postupy): Standardizované postupy a instrukce pro provádění bezpečnostních operací a úkolů. Bezpečnostní operační postupy zajišťují, že všechny bezpečnostní činnosti jsou prováděny konzistentně a efektivně. |

| Security Operations (Bezpečnostní operace): Denní činnosti a úkoly spojené s udržováním a zlepšováním bezpečnosti v organizaci. Bezpečnostní operace zahrnují monitorování, detekci hrozeb, reakci na incidenty a správu bezpečnostních nástrojů. |

| Security Operations Center (SOC) (Centrum bezpečnostních operací): Centralizované místo, kde bezpečnostní odborníci monitorují, detekují a reagují na kybernetické hrozby v reálném čase. SOC poskytuje nepřetržitý dohled nad bezpečnostní situací organizace. |

| Security Operations Center as a Service (SOCaaS) (Centrum bezpečnostních operací jako služba): Outsourcovaná služba poskytující monitorování, detekci a reakci na bezpečnostní hrozby. SOCaaS umožňuje organizacím využívat odborné znalosti a technologie bez nutnosti interních investic. |

| Security Operations Management (Řízení bezpečnostních operací): Procesy a nástroje používané k řízení a koordinaci denních bezpečnostních operací v organizaci. To zahrnuje monitorování, detekci a reakci na hrozby, stejně jako správu bezpečnostních politik a postupů. |

| Security Orchestration, Automation, and Response (SOAR) (Orchestraci, automatizaci a reakce na bezpečnostní hrozby): Technologie a procesy, které integrují různé bezpečnostní nástroje a automatizují reakce na bezpečnostní incidenty. SOAR zvyšuje efektivitu a rychlost reakce na hrozby. |

| Security Patch (Bezpečnostní záplata): Aktualizace softwaru, která opravuje zranitelnosti a chyby, které mohou být zneužity k útokům. Instalace bezpečnostních záplat je klíčová pro udržení ochrany proti novým hrozbám. |

| Security Policy (Bezpečnostní politika): Dokument, který definuje pravidla a opatření k ochraně informačních systémů a dat. Bezpečnostní politika stanovuje postupy pro řízení přístupu, ochranu dat, reakci na incidenty a dodržování předpisů. |

| Security Policy Compliance (Dodržování bezpečnostní politiky): Proces zajištění, že organizace a její zaměstnanci dodržují stanovené bezpečnostní politiky a postupy. Dodržování politik je klíčové pro minimalizaci rizik a ochranu dat. |

| Security Policy Development (Vývoj bezpečnostní politiky): Proces tvorby, aktualizace a implementace bezpečnostních politik, které definují pravidla a postupy pro ochranu informačních systémů a dat. Vývoj bezpečnostní politiky zajišťuje, že organizace má jasné a efektivní bezpečnostní směrnice. |

| Security Policy Enforcement (Prosazování bezpečnostní politiky): Implementace a monitorování dodržování bezpečnostních politik v organizaci. Prosazování bezpečnostní politiky zahrnuje použití technických nástrojů, auditů a disciplinárních opatření. |

| Security Policy Framework (Rámec bezpečnostní politiky): Struktura, která definuje pravidla, standardy a postupy pro řízení bezpečnosti v organizaci. Rámec bezpečnostní politiky zajišťuje konzistenci a koordinaci bezpečnostních opatření napříč celou organizací. |

| Security Policy Violation (Porušení bezpečnostní politiky): Situace, kdy jsou porušena pravidla a postupy stanovené bezpečnostní politikou organizace. Porušení bezpečnostní politiky může vést k bezpečnostním incidentům a vyžaduje nápravná opatření. |

| Security Posture (Bezpečnostní postavení): Celková úroveň ochrany a připravenosti organizace na kybernetické hrozby. Bezpečnostní postavení zahrnuje implementaci bezpečnostních opatření, politik, školení a monitorování. |

| Security Posture Assessment (Hodnocení bezpečnostního postavení): Proces hodnocení celkové úrovně bezpečnosti organizace, včetně implementovaných opatření, politik a procesů. Hodnocení bezpečnostního postavení pomáhá identifikovat slabiny a doporučuje zlepšení. |

| Security Posture Management (SPM) (Správa bezpečnostního postavení): Proces kontinuálního hodnocení a zlepšování celkové bezpečnostní pozice organizace. SPM zahrnuje sledování bezpečnostních metrik, implementaci kontrol a reakci na incidenty. |

| Security Protocol (Bezpečnostní protokol): Soubor pravidel a postupů, které definují, jak se bezpečnostní funkce, jako je šifrování a autentizace, implementují a používají v síťových komunikacích. Příklady zahrnují SSL/TLS, IPSec a Kerberos. |

| Security Requirements (Bezpečnostní požadavky): Specifikace a kritéria pro bezpečnost, které musí být splněny při návrhu, vývoji a provozu systémů a aplikací. Bezpečnostní požadavky zajišťují, že systémy jsou chráněny před hrozbami a zranitelnostmi. |

| Security Requirements Engineering (Inženýrství bezpečnostních požadavků): Proces identifikace, analýzy a specifikace bezpečnostních požadavků pro systémy a aplikace. Inženýrství bezpečnostních požadavků zajišťuje, že bezpečnostní aspekty jsou zahrnuty do návrhu a vývoje od samého počátku. |

| Security Review (Bezpečnostní přezkum): Pravidelné hodnocení bezpečnostních opatření, politik a postupů za účelem identifikace slabin a doporučení pro zlepšení. Bezpečnostní přezkumy jsou klíčové pro udržení vysoké úrovně ochrany. |

| Security Risk Analysis (Analýza bezpečnostních rizik): Proces identifikace, hodnocení a prioritizace rizik, kterým čelí informační systémy. Analýza rizik pomáhá organizacím rozhodovat o investicích do bezpečnostních opatření. |

| Security Risk Assessment (Hodnocení bezpečnostních rizik): Systematický proces identifikace, hodnocení a řízení rizik, kterým čelí informační systémy. Hodnocení bezpečnostních rizik pomáhá organizacím identifikovat zranitelnosti a implementovat vhodná opatření. |

| Security Risk Management (Řízení bezpečnostních rizik): Proces identifikace, hodnocení, řízení a monitorování rizik souvisejících s bezpečností informačních systémů. Řízení rizik zahrnuje implementaci kontrolních opatření a pravidelné hodnocení rizik. |

| Security Testing (Bezpečnostní testování): Postupy a techniky používané k testování bezpečnosti informačních systémů a aplikací. Bezpečnostní testování zahrnuje penetrační testy, skenování zranitelností a auditní kontroly. |

| Security Testing and Evaluation (ST&E) (Testování a hodnocení bezpečnosti): Proces testování systémů a aplikací za účelem hodnocení jejich odolnosti vůči hrozbám. ST&E zahrnuje penetrační testy, auditní kontroly a hodnocení shody. |

| Security Testing Lifecycle (Životní cyklus bezpečnostního testování): Fáze a postupy pro testování bezpečnosti systémů a aplikací během jejich životního cyklu. Životní cyklus bezpečnostního testování zahrnuje plánování, provádění testů, analýzu výsledků a implementaci nápravných opatření. |

| Security Testing Tools (Nástroje pro bezpečnostní testování): Software a nástroje používané k testování bezpečnosti systémů a aplikací. Tyto nástroje zahrnují penetrační testery, skenery zranitelností a analyzátory kódu. |

| Security Threat Intelligence (Inteligence o bezpečnostních hrozbách): Sběr, analýza a využití informací o kybernetických hrozbách, které mohou ovlivnit organizaci. Inteligence o hrozbách pomáhá organizacím předcházet útokům a reagovat na ně efektivněji. |

| Security Threat Landscape (Prostředí bezpečnostních hrozeb): Soubor aktuálních a potenciálních hrozeb, které mohou ovlivnit bezpečnost informačních systémů a dat. Prostředí hrozeb se neustále vyvíjí a zahrnuje různé typy útoků, jako jsou malware, phishing a DDoS útoky. |

| Security Threat Modeling (Modelování bezpečnostních hrozeb): Proces identifikace a hodnocení potenciálních hrozeb a zranitelností v systémech a aplikacích. Modelování hrozeb pomáhá při návrhu bezpečnostních opatření a strategií. |

| Security Token (Bezpečnostní token): Fyzické zařízení nebo softwarový nástroj používaný k autentizaci uživatele. Bezpečnostní tokeny generují jednorázové heslo nebo poskytují další úroveň zabezpečení při přihlášení. |

| Security Token (Bezpečnostní token): Hardwarové nebo softwarové zařízení používané k autentizaci uživatelů. Bezpečnostní tokeny generují jednorázová hesla nebo poskytují kryptografické klíče pro zabezpečený přístup k systémům a datům. |

| Security Token Offering (STO) (Nabídka bezpečnostních tokenů): Metoda získávání kapitálu, při které jsou investorům nabízeny tokeny, které představují vlastnictví nebo podíl na určitém majetku. STO se často používají v kontextu blockchainových technologií. |

| Security Token Service (STS) (Služba bezpečnostních tokenů): Služba, která vydává bezpečnostní tokeny pro autentizaci a autorizaci uživatelů v rámci federovaných identitních systémů. STS zajišťuje, že uživatelé mají potřebná oprávnění pro přístup k chráněným zdrojům. |

| Security Token Standard (Standard bezpečnostních tokenů): Specifikace a normy pro vytváření, distribuci a správu bezpečnostních tokenů. Tyto standardy zajišťují interoperabilitu a bezpečnost tokenů používaných pro autentizaci a autorizaci. |

| Security Training (Školení bezpečnosti): Vzdělávací programy zaměřené na zvyšování povědomí zaměstnanců o kybernetických hrozbách a správných bezpečnostních postupech. Školení bezpečnosti zahrnuje kurzy, semináře a praktické cvičení. |

| Security Training Program (Program školení bezpečnosti): Strukturovaný program vzdělávání zaměřený na zvyšování povědomí a znalostí zaměstnanců o kybernetických hrozbách a bezpečnostních postupech. Program školení bezpečnosti zahrnuje pravidelné kurzy, workshopy a testy. |

| Security Validation (Validace bezpečnosti): Proces ověřování, že bezpečnostní opatření a kontroly fungují správně a efektivně chrání systémy a data. Validace bezpečnosti zahrnuje testování, audit a kontrolu shody s bezpečnostními standardy. |

| Security Vulnerability (Bezpečnostní zranitelnost): Slabina nebo nedostatek v systému, který může být zneužit útočníkem k narušení bezpečnosti. Zranitelnosti mohou být v softwaru, hardwaru, konfiguracích nebo v lidských faktorech. |

| Security Vulnerability Disclosure (Zveřejnění bezpečnostních zranitelností): Proces informování veřejnosti nebo konkrétních organizací o nově objevených zranitelnostech. Zveřejnění zranitelností pomáhá při rychlé implementaci oprav a ochranných opatření. |

| Security Vulnerability Management (Správa bezpečnostních zranitelností): Proces identifikace, hodnocení, opravy a sledování zranitelností v informačních systémech a aplikacích. Správa zranitelností zahrnuje pravidelné skenování, aktualizace softwaru a monitorování. |

| Security Vulnerability Scanning (Skenování bezpečnostních zranitelností): Automatizovaný proces identifikace slabin a zranitelností v systémech, aplikacích a sítích. Skenování zranitelností pomáhá předcházet útokům tím, že identifikuje oblasti, které je třeba opravit. |

| Security Zone (Bezpečnostní zóna): Segmentace sítě nebo systému do zón s různými úrovněmi bezpečnosti a kontrol. Bezpečnostní zóny pomáhají omezit šíření hrozeb a zajišťují, že citlivé informace jsou chráněny před neoprávněným přístupem. |

| Security-as-a-Service (SECaaS) (Bezpečnost jako služba): Model poskytování bezpečnostních služeb a řešení přes internet. SECaaS zahrnuje služby, jako je firewall, detekce a prevence narušení (IDS/IPS), řízení identity a přístupu (IAM) a další. |

| Security-by-Design (Bezpečnost jako součást designu): Přístup k vývoji softwaru a systémů, který integruje bezpečnostní opatření od samého počátku návrhu. Tento přístup zajišťuje, že bezpečnost je zabudována do každé fáze vývojového cyklu. |

| Self-Healing Systems (Samoopravné systémy): Systémy schopné automaticky detekovat, analyzovat a opravovat problémy bez zásahu člověka. Samoopravné systémy zvyšují dostupnost a spolehlivost tím, že minimalizují dobu výpadku způsobenou chybami nebo útoky. |

| Sensitive Data Exposure (Expozice citlivých dat): Situace, kdy jsou citlivá data neúmyslně zpřístupněna neoprávněným osobám. Expozice citlivých dat může vést k únikům informací a narušení soukromí. |

| Server Hardening (Zpevňování serveru): Proces zabezpečení serveru prostřednictvím odstranění zranitelností a implementace bezpečnostních opatření. Zpevňování serveru zahrnuje konfiguraci systémových nastavení, omezení přístupu a pravidelné aktualizace softwaru. |

| Server-Side Request Forgery (SSRF) (Falšování požadavků na straně serveru): Zranitelnost, která umožňuje útočníkovi zneužít server k provádění požadavků na jiné systémy, často s cílem získat přístup k interním zdrojům nebo spustit další útoky. |

| Session Hijacking (Únos relace): Útok, při kterém útočník přebírá kontrolu nad aktivní uživatelskou relací, aby získal neoprávněný přístup k systému nebo datům. Tento útok může být proveden zachycením a zneužitím relace uživatele. |

| Session Management (Správa relací): Mechanismy a postupy pro správu uživatelských relací v aplikacích a systémech. Správa relací zahrnuje autentizaci, autorizaci a zabezpečení relací před neoprávněným přístupem. |

| Session Replay Attack (Útok přehráním relace): Útok, při kterém útočník zachytí a znovu přehraje komunikaci mezi dvěma stranami, aby získal neoprávněný přístup k systému. Tento typ útoku se často používá k obcházení autentizace. |

| Shadow IT (Stínové IT): Použití informačních technologií v organizaci bez vědomí a schválení IT oddělení. Stínové IT může představovat bezpečnostní riziko, protože není kontrolováno a nemusí splňovat bezpečnostní standardy. |

| Shodan (Shodan): Vyhledávač zaměřený na internetové zařízení a systémy, jako jsou servery, routery a IoT zařízení. Shodan se často používá pro bezpečnostní výzkum a identifikaci zranitelných zařízení. |

| Side-Channel Attack (Postranní útok): Útok, který využívá fyzické charakteristiky systému, jako je spotřeba energie, elektromagnetické záření nebo časování, k získání citlivých informací. Postranní útoky mohou obejít tradiční bezpečnostní opatření. |

| Single Point of Failure (SPoF) (Jednotlivý bod selhání): Komponenta nebo prvek systému, jehož selhání může způsobit celkové selhání systému. Identifikace a eliminace jednotlivých bodů selhání je klíčová pro zajištění vysoké dostupnosti a odolnosti systémů. |

| Single Sign-On (SSO) (Jednotné přihlášení): Bezpečnostní mechanismus, který umožňuje uživatelům přístup k více aplikacím nebo systémům s jedním přihlašovacím údajem. SSO zvyšuje pohodlí uživatelů a zlepšuje správu identit. |

| Smart Contract (Chytrý kontrakt): Samo-vykonávací smlouva s podmínkami smlouvy přímo zapsanými do kódu. Chytré kontrakty běží na blockchainových platformách a automaticky se vykonávají, když jsou splněny stanovené podmínky. |

| Social Engineering (Sociální inženýrství): Technika, při které útočníci manipulují lidi, aby získali přístup k citlivým informacím nebo systémům. Sociální inženýrství využívá lidské důvěry a zranitelností místo technických zranitelností. |

| Social Engineering Attack (Útok sociálního inženýrství): Útok, při kterém útočník manipuluje oběť, aby poskytla citlivé informace nebo přístup. Útoky sociálního inženýrství využívají lidských slabin, jako je důvěra a nedostatek ostražitosti. |

| Social Media Deception (Podvod na sociálních médiích): Používání falešných účtů, profilů a informací k oklamání uživatelů na sociálních médiích. Podvod na sociálních médiích může zahrnovat phishing, šíření dezinformací a manipulaci veřejného mínění. |

| Social Media Intelligence (SOCMINT) (Inteligence ze sociálních médií): Sběr, analýza a využití dat z sociálních médií pro detekci hrozeb, monitorování veřejného mínění a identifikaci dezinformací. SOCMINT pomáhá organizacím reagovat na hrozby a chránit svou reputaci. |

| Social Media Manipulation (Manipulace sociálních médií): Používání sociálních médií k šíření dezinformací, propagandy nebo k ovlivňování veřejného mínění. Manipulace sociálních médií může zahrnovat falešné účty, boty a koordinované kampaně. |

| Social Media Monitoring (Monitorování sociálních médií): Sledování a analýza aktivit na sociálních médiích za účelem detekce potenciálních hrozeb, dezinformací nebo reputačních rizik. Monitorování sociálních médií pomáhá organizacím rychle reagovat na negativní události. |

| Social Media Security (Bezpečnost sociálních médií): Ochrana účtů a aktivit na sociálních médiích před kybernetickými hrozbami, jako jsou hackování účtů, phishing a šíření dezinformací. Bezpečnost sociálních médií zahrnuje silná hesla, dvoufaktorovou autentizaci a monitorování aktivit. |

| Software Assurance (Zajištění softwaru): Procesy a postupy zaměřené na zajištění, že software je vyvíjen a provozován bezpečně a bez zranitelností. Zajištění softwaru zahrnuje bezpečnostní testování, kontrolu kódu a řízení rizik. |

| Software Composition Analysis (SCA) (Analýza složení softwaru): Proces identifikace a hodnocení komponent třetích stran, které jsou součástí softwarových aplikací. SCA pomáhá detekovat zranitelnosti a licence v otevřeném zdrojovém kódu a jiných komponentech. |

| Software Escrow (Softwarová úschova): Dohoda mezi třemi stranami (dodavatel softwaru, uživatel softwaru a úschovní agentura), která zajišťuje, že zdrojový kód softwaru bude k dispozici uživateli v případě, že dodavatel nemůže plnit své závazky. Softwarová úschova zvyšuje důvěru a bezpečnost pro uživatele. |

| Software Security Assurance (SSA) (Zajištění bezpečnosti softwaru): Procesy a postupy zaměřené na identifikaci a eliminaci bezpečnostních zranitelností během vývoje softwaru. SSA zahrnuje bezpečnostní testování, kontrolu kódu a řízení rizik. |

| Software Update Management (Správa softwarových aktualizací): Proces správy a implementace softwarových aktualizací a záplat, které opravují chyby a zranitelnosti. Správa aktualizací zajišťuje, že systémy jsou chráněny před známými hrozbami. |

| Software Vulnerability (Zranitelnost softwaru): Slabina nebo chyba v softwaru, která může být zneužita útočníkem k narušení bezpečnosti. Zranitelnosti softwaru zahrnují chyby kódu, špatnou konfiguraci a nedostatečné zabezpečení. |

| Software-Defined Perimeter (SDP) (Softwarově definovaný perimetr): Bezpečnostní architektura, která dynamicky vytváří a ruší perimetr kolem chráněných aktiv na základě uživatelských identit a kontextu. SDP poskytuje granularitu a flexibilitu při ochraně systémů a aplikací. |

| Software-Defined Security (SDS) (Softwarově definovaná bezpečnost): Přístup k bezpečnosti, který využívá softwarové nástroje a technologie pro řízení a správu bezpečnostních opatření. SDS umožňuje flexibilní a škálovatelné zabezpečení, které může být rychle přizpůsobeno měnícím se hrozbám. |

| Source Code Analysis (Analýza zdrojového kódu): Proces analýzy zdrojového kódu aplikace s cílem identifikovat chyby, zranitelnosti a nedostatky v kódu. Analýza zdrojového kódu může být prováděna manuálně nebo automatizovanými nástroji. |

| Spam Filter (Spamový filtr): Technologie, která identifikuje a blokuje nevyžádané e-maily (spam) před jejich doručením do uživatelských schránek. Spamové filtry používají různé techniky, jako je analýza obsahu a reputace odesílatele. |

| Spear Phishing (Cílený phishing): Cílený phishingový útok zaměřený na konkrétní jednotlivce nebo organizace. Útočníci používají personalizované zprávy k získání důvěry a přimění oběti k poskytnutí citlivých informací nebo infikování systému malwarem. |

| Spear Phishing (Spear phishing): Cílený phishingový útok zaměřený na konkrétní jednotlivce nebo organizaci. Útočníci používají personalizované zprávy k získání důvěry a k přimění oběti k poskytnutí citlivých informací nebo k infikování systému malwarem. |

| Spear Phishing Campaign (Kampaň spear-phishingu): Cílený phishingový útok zaměřený na konkrétní jednotlivce nebo organizace s personalizovanými zprávami. Kampaň spear-phishingu využívá znalostí o oběti k dosažení vyšší úspěšnosti. |

| Spear-Phishing Campaign (Kampaň spear-phishingu): Cílený phishingový útok zaměřený na konkrétní jednotlivce nebo organizace s personalizovanými zprávami. Kampaň spear-phishingu využívá znalostí o oběti k dosažení vyšší úspěšnosti. |

| Spoofing (Spoofing): Technika, při které útočník falšuje identitu, adresu nebo jinou informaci za účelem oklamání oběti. Spoofing může být použit v různých typech útoků, včetně e-mailového spoofingu, IP spoofingu a webového spoofingu. |

| Spoofing Attack (Útok spoofingu): Útok, při kterém útočník falšuje identitu, adresu nebo jinou informaci, aby oklamal oběť. Spoofing útoky mohou být zaměřeny na e-maily, IP adresy, webové stránky nebo telefonní hovory. |

| Spyware (Spyware): Škodlivý software, který tajně sleduje a sbírá informace o uživateli bez jeho vědomí. Spyware může krást citlivá data, monitorovat aktivity a odesílat informace útočníkovi. |

| SSL/TLS Certificate (SSL/TLS certifikát): Digitální certifikát používaný k šifrování komunikace mezi webovými servery a prohlížeči. Certifikáty SSL/TLS zajišťují důvěrnost a integritu přenášených dat. |

| Static Application Security Testing (SAST) (Statické testování bezpečnosti aplikací): Metoda testování bezpečnosti aplikací analýzou zdrojového kódu bez spuštění programu. SAST pomáhá identifikovat zranitelnosti, jako jsou chyby kódu a nedostatky v návrhu. |

| Static Code Analysis (Statická analýza kódu): Automatizovaný proces analýzy zdrojového kódu bez jeho spuštění za účelem identifikace zranitelností, chyb a bezpečnostních problémů. Statická analýza kódu pomáhá vývojářům předcházet bezpečnostním incidentům ještě před nasazením softwaru. |

| Steganography (Steganografie): Technika skrytí informací v jiných neškodných datech, jako jsou obrázky, audio nebo video soubory. Steganografie se používá k utajení komunikace nebo k ochraně citlivých informací. |

| Supply Chain Attack (Útok na dodavatelský řetězec): Kybernetický útok zaměřený na zranitelnosti v dodavatelském řetězci organizace. Útoky na dodavatelský řetězec mohou ohrozit bezpečnost produktů a služeb organizace. |

| Supply Chain Risk Management (Řízení rizik dodavatelského řetězce): Proces identifikace, hodnocení a zmírnění rizik spojených s dodavateli a partnery. Tento přístup zajišťuje, že dodavatelský řetězec je chráněn před kybernetickými hrozbami a zranitelnostmi. |

| Supply Chain Security (Bezpečnost dodavatelského řetězce): Ochrana dodavatelských řetězců před kybernetickými hrozbami, které mohou ovlivnit dodávky zboží a služeb. Bezpečnost dodavatelského řetězce zahrnuje hodnocení rizik, kontrolu dodavatelů a zajištění integrity produktů. |

| Surveillance (Sledování): Monitorování aktivit jednotlivců nebo skupin za účelem shromažďování informací a detekce hrozeb. Sledování může být prováděno pomocí kamer, síťových monitorovacích nástrojů a analytických systémů. |

| Synthetic Identity Fraud (Podvod se syntetickou identitou): Vytváření falešných identit kombinováním skutečných a vymyšlených informací. Syntetické identity jsou používány k podvodným účelům, jako je otevírání účtů a získávání úvěrů. |