| Macro Malware (Makro malware): Škodlivý software napsaný pomocí makro jazyka, který infikuje dokumenty a provádí škodlivé akce při otevření infikovaného souboru. Makro malware je často distribuován prostřednictvím e-mailových příloh nebo stažených souborů. |

| Macro Virus (Makrovirus): Typ viru, který je napsán v makro jazyce a infikuje makra v aplikacích, jako je Microsoft Word nebo Excel. Makrovirus může šířit škodlivý kód při otevírání dokumentů a vykonávání makra. |

| Machine Identity Management (Správa identit strojů): Procesy a technologie pro správu digitálních identit strojů a zařízení v síti. Správa identit strojů zajišťuje, že zařízení mohou bezpečně komunikovat a přistupovat ke zdrojům. |

| Machine Learning (Strojové učení): Podobor umělé inteligence, který umožňuje počítačovým systémům učit se a zlepšovat své činnosti na základě zkušeností bez explicitního programování. Strojové učení se používá k detekci hrozeb, analýze chování a predikci útoků. |

| Machine-Readable Threat Intelligence (MRTI) (Strojově čitelná inteligence hrozeb): Formátování informací o hrozbách tak, aby je mohly automaticky zpracovávat bezpečnostní systémy a nástroje. MRTI umožňuje rychlou a efektivní reakci na nové hrozby. |

| Malicious Code (Škodlivý kód): Jakýkoliv kód navržený k vykonávání škodlivých akcí, jako je narušení bezpečnosti, poškození dat nebo zneužití systémových zdrojů. Patří sem viry, červi, trojské koně a další typy malwaru. |

| Malicious Insider (Zlovolný insider): Zaměstnanec nebo jiná osoba s oprávněným přístupem k systémům a datům organizace, který tento přístup zneužívá k poškození organizace nebo k osobnímu obohacení. |

| Malicious Link (Škodlivý odkaz): URL adresa, která vede na webovou stránku nebo obsah, který je navržen k šíření malwaru, phishingu nebo jiných škodlivých aktivit. Detekce a blokování škodlivých odkazů je klíčové pro ochranu uživatelů a systémů. |

| Malicious URL (Škodlivá URL adresa): URL adresa, která vede na škodlivý web nebo obsah, často použitá k distribuci malwaru, phishingovým útokům nebo krádeži dat. Detekce a blokování škodlivých URL adres je klíčové pro ochranu uživatelů a systémů. |

| Malvertising (Škodlivá reklama): Použití online reklam k šíření malwaru. Škodlivé reklamy mohou infikovat zařízení uživatele pouhým zobrazením reklamy na legitimních webových stránkách. |

| Malware (Škodlivý software): Jakýkoliv software navržený k poškození, narušení nebo získání neoprávněného přístupu k počítačovým systémům. Patří sem viry, trojské koně, červi, ransomware, spyware a adware. |

| Malware Analysis (Analýza malwaru): Proces zkoumání malwaru za účelem pochopení jeho funkce, chování a dopadů. Analýza malwaru pomáhá při vývoji protiopatření a zlepšuje detekci a prevenci škodlivého softwaru. |

| Malware Persistence (Perzistence malwaru): Schopnost malwaru zůstat aktivní a přítomný v systému i po pokusech o jeho odstranění nebo restartu systému. Perzistentní malware využívá různé techniky, jako je manipulace s boot sektory, zneužití legitimních procesů nebo skryté soubory. |

| Malware Propagation (Šíření malwaru): Metody a techniky, které malware používá k šíření mezi systémy a sítěmi. Šíření malwaru může zahrnovat e-maily, infikované soubory, zranitelnosti softwaru a další vektory útoku. |

| Malware Removal (Odstranění malwaru): Proces detekce a odstranění škodlivého softwaru z infikovaného systému nebo zařízení. Odstranění malwaru zahrnuje použití specializovaných nástrojů a postupů k úplnému odstranění hrozby. |

| Malware Reversal (Reverzní inženýrství malwaru): Proces analýzy a zpětného inženýrství malwaru za účelem pochopení jeho funkce, chování a dopadů. Reverzní inženýrství malwaru pomáhá při vývoji protiopatření a zlepšuje detekci a prevenci škodlivého softwaru. |

| Malware Sandbox (Sandbox malwaru): Izolované prostředí, ve kterém je možné bezpečně spustit a analyzovat škodlivý software bez rizika poškození skutečného systému. Sandboxy pomáhají při analýze chování malwaru a při vývoji detekčních mechanismů. |

| Malware Signature (Signatura malwaru): Unikátní vzorek nebo identifikační znak používaný k detekci konkrétního malwaru. Signatury malwaru jsou využívány antivirovými a bezpečnostními nástroji k identifikaci a blokování škodlivých programů. |

| Malware-as-a-Service (MaaS) (Malware jako služba): Model poskytování škodlivého softwaru jako služby, kde útočníci platí za použití malwaru vytvořeného třetími stranami. Tento model umožňuje i nezkušeným útočníkům provádět kybernetické útoky. |

| Managed Detection and Response (MDR) (Řízená detekce a reakce): Služba poskytovaná externími specialisty, která zahrnuje detekci, analýzu a reakci na kybernetické hrozby v reálném čase. MDR poskytuje organizacím pokročilou úroveň ochrany před útoky. |

| Managed Detection Services (MDS) (Řízené detekční služby): Služby poskytované externími specialisty zaměřené na detekci kybernetických hrozeb a incidentů v reálném čase. MDS zahrnují monitorování síťového provozu, analýzu logů a detekci anomálií. |

| Managed Endpoint Detection and Response (MEDR) (Řízená detekce a reakce na koncových bodech): Služby poskytované externími specialisty zaměřené na detekci a reakci na hrozby přímo na koncových zařízeních, jako jsou pracovní stanice, servery a mobilní zařízení. MEDR zajišťuje ochranu proti pokročilým hrozbám a poskytuje detailní forenzní analýzu incidentů. |

| Managed File Transfer (MFT) (Řízený přenos souborů): Technologie a procesy pro bezpečný, spolehlivý a auditovatelný přenos souborů mezi systémy a organizacemi. MFT zajišťuje ochranu dat během přenosu a splnění regulačních požadavků. |

| Managed Infrastructure Security (Řízená bezpečnost infrastruktury): Služby poskytované externími specialisty zaměřené na správu a ochranu IT infrastruktury organizace. Tyto služby zahrnují monitorování sítě, správu firewallů, zálohování dat a obnovu po havárii. |

| Managed Security Information and Event Management (Managed SIEM) (Řízený systém správy bezpečnostních informací a událostí): Služby poskytované externími specialisty, které zahrnují správu, monitorování a analýzu bezpečnostních informací a událostí v reálném čase. Managed SIEM pomáhá organizacím rychleji detekovat a reagovat na bezpečnostní incidenty. |

| Managed Security Services (MSS) (Řízené bezpečnostní služby): Služby poskytované externími poskytovateli zaměřené na správu a monitorování bezpečnostních systémů organizace. MSS zahrnují služby jako firewall management, monitorování sítě, detekce a reakce na hrozby, a správa zranitelností. |

| Managed Service Provider (MSP) (Poskytovatel řízených služeb): Externí firma, která spravuje a poskytuje IT služby pro organizaci. MSP mohou zahrnovat služby jako správa sítě, zálohování dat, bezpečnostní monitorování a IT podporu. |

| Man-in-the-Browser (MitB) Attack (Útok typu muž v prohlížeči): Typ MitM útoku, při kterém malware infikuje webový prohlížeč a modifikuje webové stránky nebo transakce přímo v prohlížeči oběti, často bez jejího vědomí. |

| Man-in-the-Disk (MitD) Attack (Útok muž v disku): Typ útoku, při kterém útočník zneužívá nesprávně zabezpečené externí úložiště aplikací na mobilních zařízeních. MitD útoky mohou vést k manipulaci s daty aplikací, instalaci škodlivého softwaru a dalším škodlivým aktivitám. |

| Man-in-the-Middle (MitM) Attack (Útok typu muž uprostřed): Typ útoku, při kterém útočník tajně přeposílá a případně mění komunikaci mezi dvěma stranami, které si myslí, že komunikují přímo spolu. Tento útok může vést k odcizení dat nebo instalaci škodlivého softwaru. |

| Man-in-the-Middle Protection (Ochrana proti MitM útokům): Opatření a technologie zaměřené na prevenci a detekci útoků typu MitM. Patří sem šifrování komunikace, autentizace a kontrola integrity dat. |

| Man-in-the-Middle Proxy (MitM Proxy) (Proxy muž uprostřed): Proxy server, který se nachází mezi klientem a serverem, a který může zachycovat, analyzovat a případně měnit komunikaci mezi nimi. MitM proxy se používá jak pro legální účely, jako je ladění a testování, tak pro nelegální účely, jako je špionáž a krádež dat. |

| Man-in-the-Mobile (MitMo) Attack (Útok muž v mobilu): Typ útoku, při kterém útočník zneužívá mobilní zařízení ke krádeži dat nebo manipulaci s komunikací. MitMo útoky mohou zahrnovat instalaci malwaru na mobilní zařízení nebo zneužití zranitelností v mobilních aplikacích. |

| Media Access Control (MAC) Address (Adresa MAC): Jedinečný identifikátor přiřazený síťovému rozhraní pro komunikaci na fyzické vrstvě sítě. Adresy MAC se používají k identifikaci zařízení v síti a pro řízení přístupu. |

| Memory Corruption (Poškození paměti): Stav, kdy jsou data v paměti změněna neúmyslně nebo záměrně, což může vést k neočekávanému chování aplikací nebo ke zneužití zranitelností. Poškození paměti může být způsobeno chybami v kódu nebo škodlivým útokem. |

| Memory Dump (Výpis paměti): Kopie obsahu paměti systému nebo aplikace, která se používá k diagnostice problémů, analýze výkonu nebo vyšetřování bezpečnostních incidentů. Výpisy paměti poskytují cenné informace o stavu systému v době incidentu. |

| Memory Forensics (Forenzní analýza paměti): Technika digitální forenzní analýzy zaměřená na zkoumání dat uložených v paměti počítače. Pomáhá odhalit škodlivé aktivity, které se odehrály pouze v paměti a nebyly uloženy na disk. |

| Memory Leak (Únik paměti): Stav, kdy aplikace nesprávně spravuje paměť přiřazenou jí operačním systémem, což vede k postupnému snižování dostupné paměti a případnému zhroucení systému nebo aplikace. |

| Memory Protection (Ochrana paměti): Mechanismy a techniky používané k ochraně paměti počítačového systému před neoprávněným přístupem a manipulací. Ochrana paměti zahrnuje segmentaci paměti, kontrolu přístupu a šifrování paměti. |

| Memory Resident Malware (Paměťově rezidentní malware): Typ malwaru, který se usadí v paměti počítače a může operovat bez nutnosti být uložen na pevném disku. Tento malware je obtížně detekovatelný, protože nezanechává stopy na disku a může být aktivní pouze po dobu běhu systému. |

| Memory Scraping (Sběr dat z paměti): Technika používaná útočníky k získávání citlivých dat přímo z paměti počítače nebo zařízení. Tato data mohou zahrnovat platební informace, přihlašovací údaje nebo další citlivé informace, které jsou dočasně uloženy v paměti. |

| Mesh Network Security (Bezpečnost mesh sítě): Opatření a techniky zaměřené na ochranu mesh sítí, kde každé zařízení funguje jako uzel propojený s ostatními. Bezpečnost mesh sítě zahrnuje šifrování, autentizaci a správu klíčů. |

| Message Authentication Code (MAC) (Kód autentizace zpráv): Krátký bitový řetězec, který slouží k ověření integrity a autenticity zprávy. MAC je generován pomocí kryptografického algoritmu a tajného klíče. |

| Message Encryption (Šifrování zpráv): Proces šifrování obsahu zpráv, aby se zajistilo, že pouze autorizovaní příjemci mohou přečíst obsah. Šifrování zpráv chrání důvěrnost a integritu komunikace. |

| Message Integrity (Integrita zpráv): Zajištění, že obsah zprávy nebyl změněn během přenosu. Integrita zpráv je často dosažena použitím kryptografických hash funkcí nebo digitálních podpisů. |

| Message Queue (Fronta zpráv): Systém, který umožňuje výměnu zpráv mezi různými aplikacemi nebo komponentami prostřednictvím fronty. Fronty zpráv zajišťují spolehlivý a asynchronní přenos dat. |

| Message Queuing (Frontování zpráv): Technologie a techniky pro správu a přenos zpráv mezi systémy a aplikacemi pomocí front. Frontování zpráv zajišťuje spolehlivý a škálovatelný přenos dat a může být použito k implementaci asynchronních procesů. |

| Metadata (Metadata): Data, která poskytují informace o jiných datech, například čas vytvoření, autor, formát a další charakteristiky. Metadata jsou důležitá pro správu informací, vyhledávání a zajištění souladu s předpisy. |

| Metadata Management (Správa metadat): Procesy a technologie pro správu metadat, která poskytují informace o datech a jejich kontextu. Správa metadat zajišťuje správnou klasifikaci, přístup a ochranu dat. |

| Metadata Spoofing (Falšování metadat): Útok, při kterém útočník upravuje nebo falšuje metadata, aby zamaskoval svou činnost nebo oklamal systémy detekce. Metadata spoofing může být použit k narušení autentizace, sledování a dalších bezpečnostních procesů. |

| Microcode (Mikrokód): Nízká úroveň instrukcí nebo dat, které implementují architekturu počítačového procesoru. Mikrokód může být aktualizován pro opravy nebo vylepšení výkonu a bezpečnosti procesoru. |

| Microsegmentation (Mikrosegmentace): Technika segmentace sítě na menší, izolované segmenty pro zlepšení bezpečnosti a kontroly přístupu. Mikrosegmentace omezuje šíření hrozeb uvnitř sítě. |

| Microservices Security (Bezpečnost mikroslužeb): Opatření a techniky zaměřené na ochranu mikroslužeb, které jsou součástí moderního aplikačního vývoje. Bezpečnost mikroslužeb zahrnuje řízení přístupu, šifrování komunikace a zabezpečení API. |

| Misconfiguration (Chybné nastavení): Stav, kdy jsou systémy nebo aplikace nesprávně nakonfigurovány, což může vést k bezpečnostním zranitelnostem. Chybná nastavení jsou častým zdrojem bezpečnostních incidentů. |

| Mitigation Controls (Opatření pro zmírnění): Bezpečnostní opatření a techniky zaměřené na snížení rizik a minimalizaci dopadů bezpečnostních hrozeb. Kontroly pro zmírnění zahrnují technické, administrativní a fyzické zabezpečení. |

| Mitigation Controls (Opatření pro zmírnění): Bezpečnostní opatření a techniky zaměřené na snížení rizik a minimalizaci dopadů bezpečnostních hrozeb. Opatření pro zmírnění mohou zahrnovat technické, administrativní a fyzické zabezpečení. |

| Mitigation Plan (Plán zmírnění): Dokumentovaný plán obsahující opatření a postupy ke snížení rizik spojených s bezpečnostními hrozbami. Plán zmírnění zahrnuje identifikaci hrozeb, posouzení rizik a specifikaci kontrol a opatření pro minimalizaci těchto rizik. |

| Mitigation Strategy (Strategie zmírnění): Plán nebo opatření přijaté k omezení rizik a minimalizaci dopadů bezpečnostních hrozeb a zranitelností. Strategie zmírnění zahrnují technické, administrativní a fyzické kontroly. |

| Mobile Application Management (MAM) (Správa mobilních aplikací): Sada technologií a procesů pro správu a zabezpečení mobilních aplikací používaných v organizaci. MAM umožňuje správu životního cyklu aplikací, kontrolu přístupu a ochranu dat. |

| Mobile Application Security (Bezpečnost mobilních aplikací): Opatření a techniky zaměřené na ochranu mobilních aplikací před kybernetickými hrozbami. Bezpečnost mobilních aplikací zahrnuje zabezpečení kódu, kontrolu přístupu, šifrování dat a testování zranitelností. |

| Mobile Application Security Testing (MAST) (Testování bezpečnosti mobilních aplikací): Proces zkoumání mobilních aplikací za účelem identifikace zranitelností a slabin, které by mohly být zneužity. MAST zahrnuje statickou a dynamickou analýzu kódu, testování zabezpečení dat a hodnocení oprávnění. |

| Mobile Device Encryption (Šifrování mobilních zařízení): Opatření na ochranu dat uložených na mobilních zařízeních pomocí šifrování. Šifrování zajišťuje, že data zůstanou důvěrná i v případě ztráty nebo krádeže zařízení. |

| Mobile Device Forensics (Forenzní analýza mobilních zařízení): Metody a techniky používané k obnově, analýze a uchovávání dat z mobilních zařízení pro účely vyšetřování. Forenzní analýza mobilních zařízení pomáhá při identifikaci důkazů a zajištění integrity dat. |

| Mobile Device Management (MDM) (Správa mobilních zařízení): Sada technologií, procesů a politik pro správu a zabezpečení mobilních zařízení používaných v organizaci. MDM zahrnuje správu aplikací, dat a konfigurací zařízení. |

| Mobile Device Security (Bezpečnost mobilních zařízení): Opatření a techniky zaměřené na ochranu mobilních zařízení, jako jsou smartphony a tablety, před kybernetickými hrozbami. Bezpečnost mobilních zařízení zahrnuje šifrování, řízení přístupu, detekci malwaru a správu aplikací. |

| Mobile Device Threat Defense (MDTD) (Obrana proti hrozbám na mobilních zařízeních): Technologie a nástroje zaměřené na detekci, prevenci a zmírnění hrozeb specifických pro mobilní zařízení. MDTD chrání zařízení před malwarem, phishingovými útoky, zranitelnostmi a dalšími hrozbami. |

| Mobile Identity Management (MIM) (Správa mobilních identit): Technologie a procesy pro správu uživatelských identit a přístupových oprávnění na mobilních zařízeních. MIM zajišťuje, že přístup k citlivým datům a aplikacím je omezen na autorizované uživatele. |

| Mobile Payment Security (Bezpečnost mobilních plateb): Opatření a technologie zaměřené na ochranu transakcí prováděných prostřednictvím mobilních zařízení. Zahrnuje šifrování dat, dvoufaktorovou autentizaci a detekci podvodů. |

| Mobile Security Policy (Politika bezpečnosti mobilních zařízení): Soubor pravidel a postupů určených k ochraně mobilních zařízení a dat, která na nich jsou uložena nebo k nimž mají přístup. Politika zahrnuje šifrování, správu aplikací, aktualizace softwaru a školení uživatelů. |

| Mobile Threat Defense (MTD) (Obrana proti mobilním hrozbám): Technologie a nástroje určené k ochraně mobilních zařízení před hrozbami, jako jsou malware, phishing a zranitelnosti v operačním systému. MTD zajišťuje bezpečnost dat a aplikací na mobilních zařízeních. |

| Mobile Threat Intelligence (MTI) (Inteligence hrozeb pro mobilní zařízení): Informace a analýzy zaměřené na identifikaci, sledování a mitigaci hrozeb specifických pro mobilní zařízení a aplikace. MTI poskytuje přehled o nejnovějších hrozbách a pomáhá při vývoji bezpečnostních strategií pro mobilní prostředí. |

| Modular Encryption Standard (MES) (Modulární šifrovací standard): Šifrovací algoritmus nebo standard, který umožňuje použití různých modulů pro šifrování, dešifrování a správu klíčů. MES poskytuje flexibilitu a přizpůsobivost pro různé bezpečnostní potřeby. |

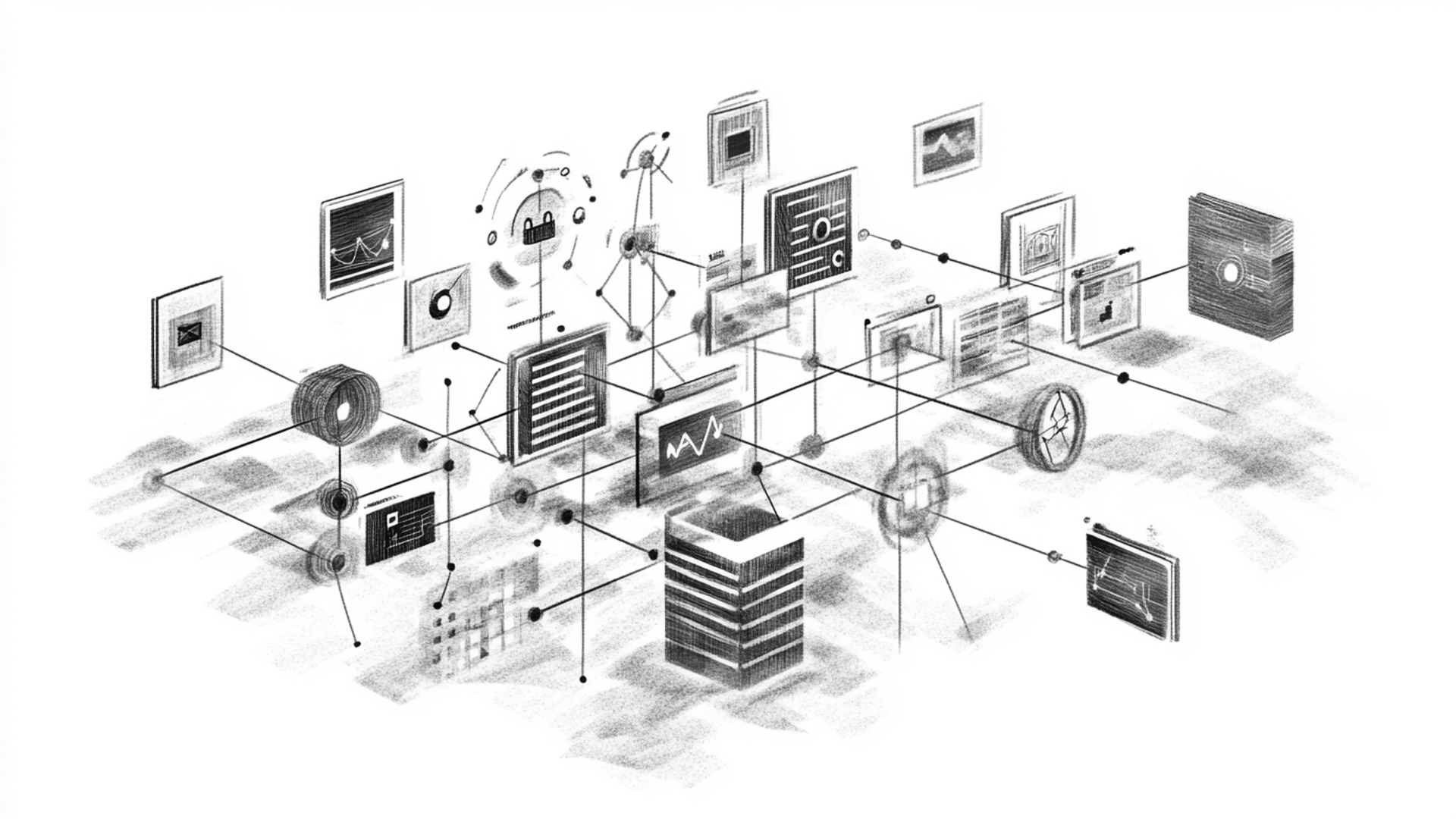

| Monitoring and Logging (Monitorování a logování): Proces sledování a zaznamenávání aktivit a událostí v systému za účelem detekce anomálií, řešení problémů a zajištění souladu s bezpečnostními předpisy. Monitorování a logování jsou klíčové pro proaktivní správu bezpečnosti. |

| Monitoring Tools (Nástroje pro monitorování): Software a nástroje používané k monitorování výkonu, dostupnosti a bezpečnosti systémů a sítí. Nástroje pro monitorování pomáhají detekovat anomálie, identifikovat problémy a reagovat na bezpečnostní incidenty. |

| Multi-Cloud Security (Bezpečnost více cloudů): Strategie a opatření zaměřená na ochranu dat a aplikací distribuovaných napříč více cloudovými prostředími. Zajišťuje, že bezpečnostní politiky a kontroly jsou konzistentní ve všech cloudových platformách. |

| Multi-Factor Authentication (MFA) (Vícefaktorová autentizace): Bezpečnostní proces, který vyžaduje dva nebo více nezávislých způsobů ověření identity uživatele. Mezi faktory mohou patřit něco, co uživatel ví (heslo), něco, co uživatel má (telefon), a něco, co uživatel je (otisk prstu). |

| Multi-Factor Authentication (MFA) (Vícefaktorová autentizace): Bezpečnostní proces, který vyžaduje více způsobů ověření identity uživatele, obvykle kombinaci něčeho, co uživatel ví (heslo), něčeho, co uživatel má (mobilní zařízení), a něčeho, co uživatel je (biometrický údaj). |

| Multi-Layer Security (Vícevrstvá bezpečnost): Bezpečnostní strategie, která využívá více vrstev ochrany k zajištění komplexní ochrany systémů a dat. Tento přístup zvyšuje odolnost proti útokům a minimalizuje riziko prolomení bezpečnosti. |

| Multi-Layered Defense (Vícevrstvá obrana): Strategie využívající několik vrstev bezpečnostních opatření k zajištění ochrany systémů a dat. Tento přístup zvyšuje odolnost proti útokům tím, že nabízí různé úrovně ochrany. |

| Multi-Party Computation (MPC) (Výpočet více stran): Kryptografický protokol, který umožňuje více stran společně provádět výpočetní úkoly, aniž by odhalovaly své vstupní údaje ostatním stranám. MPC zajišťuje důvěrnost dat a spolupráci mezi nedůvěryhodnými stranami. |

| Multi-Tenancy (Multitenance): Architektonický princip, který umožňuje více nezávislým uživatelům sdílet stejnou fyzickou nebo logickou infrastrukturu, aniž by měli přístup k datům nebo konfiguracím ostatních uživatelů. Tento princip je běžný v cloud computingu. |

| Multi-Tenancy Security (Bezpečnost multitenance): Opatření a techniky zaměřené na zajištění bezpečnosti prostředí, kde více nájemců sdílí stejnou fyzickou nebo logickou infrastrukturu. Cílem je zajistit izolaci dat a zabezpečení každého nájemce před útoky nebo úniky dat od ostatních nájemců. |

Kulturního zpravodajství

Objevte nejlepší zdroje kulturního zpravodajství v ČR i globálně. Sledujte aktuální události, recenze a rozhovory s umělci.