| Facial Recognition System – Technologie, která identifikuje nebo ověřuje osobu na základě jejich obličeje. V kyberbezpečnosti se používá pro biometrickou autentizaci a dohledové systémy. |

| Failback – Proces obnovy a přesunu operací zpět na hlavní systém nebo infrastrukturu po dočasném přesunu na záložní systém v důsledku selhání nebo údržby. |

| Failover – Automatický proces přepnutí na redundantní nebo záložní systém, komponentu nebo síť v případě selhání nebo nadměrného zatížení. |

| Failover Cluster – Skupina počítačových serverů, které společně pracují na zajištění vysoké dostupnosti služeb. Pokud jeden server selže, jeho úkoly jsou automaticky převzaty jiným serverem ve skupině. |

| Fail-Safe – Designová zásada, podle níž systém automaticky přejde do bezpečného stavu v případě selhání nebo narušení, aby se zabránilo škodě nebo ztrátě dat. |

| Fail-Secure – Bezpečnostní vlastnost systému, která zajišťuje, že v případě výpadku systém zůstane v bezpečném stavu nebo mode operace, který brání neoprávněnému přístupu nebo úniku dat. |

| Fake AV (Fake Antivirus) – Falešný bezpečnostní software, který tvrdí, že odhalil malware na zařízení uživatele, a vyžaduje platbu za odstranění, i když žádný skutečný malware neexistuje. |

| Fake Followers – Falešní uživatelé sociálních sítí nebo účty, které jsou zakoupené za účelem zvýšení popularity či vlivu osoby nebo organizace. |

| Fake Login Page – Falešná přihlašovací stránka navržená tak, aby vypadala jako legitimní webová stránka nebo aplikace a kradla přihlašovací údaje oběti. |

| Fake News – Záměrně falešné nebo zavádějící informace prezentované jako pravdivé zpravodajství, často šířené s cílem manipulovat veřejné mínění, ovlivnit volby nebo poškozovat pověst. |

| Fake Profile – Vytvoření falešného účtu na sociálních médiích nebo jiné online platformě s cílem šířit dezinformace, provádět podvody nebo sledovat jiné uživatele. |

| Faktor autentizace (Authentication Factor) – Součást procesu ověřování identity uživatele, kde každý faktor představuje různé metody ověření (něco, co uživatel ví, má, nebo jím je). |

| Faktorizace (Factorization) – V kyberbezpečnosti odkazuje na rozklad složitých problémů nebo operací do jednodušších, snáze řešitelných částí, často používaný přístup při dešifrování šifrovaných zpráv. |

| Falešná odmítnutí (False Negatives) – Chybná situace, kdy bezpečnostní systém nesprávně považuje škodlivou aktivitu za bezpečnou, což může vést k přehlížení skutečných hrozeb. |

| Falešné antiviry (Fake Antivirus) – Malware, který se předstírá jako legitimní antivirový program, varuje uživatele před neexistujícími viry a nabízí řešení, obvykle za úplatu. |

| Falešné pozitivní hlášení (False Positive) – Chybná detekce, kdy bezpečnostní systém nesprávně identifikuje bezpečnou aktivitu jako škodlivou, což může vést k nesprávnému upozornění nebo blokování legitimního provozu. |

| False Disconnect Attack – Typ kybernetického útoku, kde útočník simuluje ukončení platné síťové relace, což může vést k přerušení služby nebo narušení provozu. |

| False Information – Záměrně nepravdivé nebo zavádějící informace šířené s cílem uvést lidi v omyl, často spojené s dezinformacemi či propagandou. |

| False Negative – Situace, kdy bezpečnostní systém nedokáže detekovat skutečnou hrozbu nebo útok, což umožňuje škodlivému kódu nebo útočníkům přístup do systému. |

| False Negative – Situace, kdy bezpečnostní systém neoznačí nebezpečnou aktivitu nebo software jako škodlivý, což může vést k zabezpečení rizik. |

| False Positive – Chybný výsledek, kdy bezpečnostní systém nesprávně identifikuje legitimní činnost jako škodlivou. |

| False Positive – Situace, kdy bezpečnostní nástroj označí legitimní aktivitu nebo soubor jako hrozbu, což může vést k narušení procesů nebo nesprávným varováním. |

| False Rejection Rate (FRR) – Metrika v biometrických systémech, která udává, jak často systém nesprávně odmítne přístup oprávněnému uživateli. Nízká hodnota FRR je žádoucí pro minimalizaci nepříjemností pro uživatele. |

| Fast Flux – Technika zneužívaná botnety pro neustálou změnu IP adres domén, čímž se snižuje efektivita tradičních metod blokování a detekce škodlivých serverů. |

| Fast Re-Authentication – Bezpečnostní mechanismus, který umožňuje rychlejší opětovné ověření uživatele bez nutnosti opakovaného zadávání plných přihlašovacích údajů, například pomocí cookies nebo tokenů. |

| Fault Injection – Metoda testování, při které se úmyslně vkládají chyby do systému k zjištění, jak se systém chová pod stresovými podmínkami nebo při selhání. |

| Fault Injection – Testovací metoda, kdy se do systému úmyslně zavádějí chyby, aby se zjistilo, jak odolný je vůči selhání a zda správně reaguje na výpadky. |

| Fault Tolerance – Schopnost systému nebo sítě pokračovat ve správném fungování i po selhání jedné nebo více jeho součástí. To zvyšuje dostupnost a stabilitu systémů. |

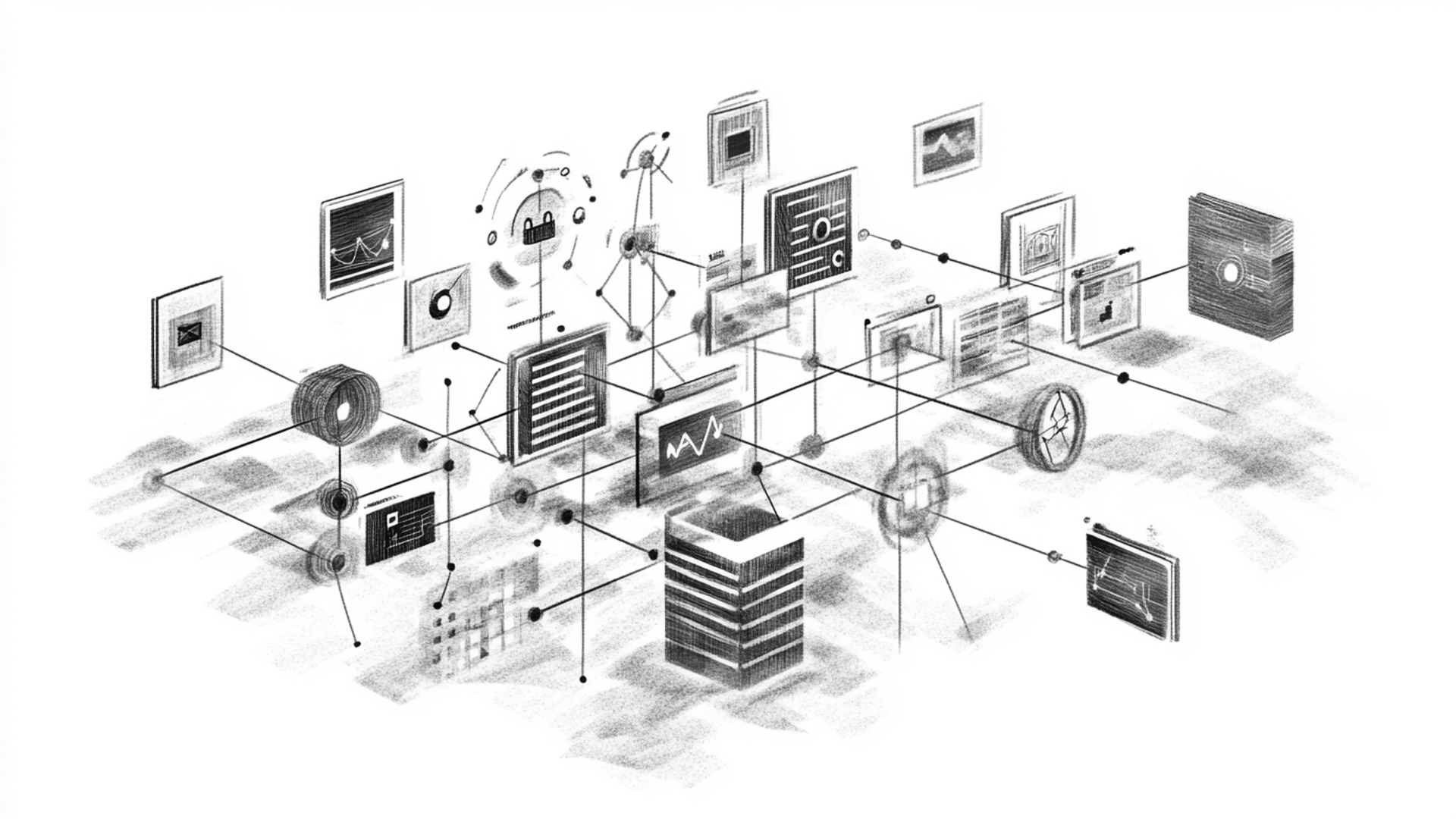

| Federated Architecture – Architektonický přístup, kde je každá komponenta samostatná a autonomní, ale spolupracuje s ostatními v rámci celkového systému. |

| Federated Cloud – Model cloud computingu, který spojuje několik cloudových služeb od různých poskytovatelů do jednotného, spravovaného prostředí, což umožňuje sdílení zdrojů a dat mezi různými cloudu. |

| Federated Database System – Databázový systém, který umožňuje přístup a správu více nezávislých databází jako jediné jednotky, přičemž si každá z nich zachovává svoji autonomii. |

| Federated Identity – Mechanismus, který umožňuje sdílet přihlašovací údaje mezi několika různými systémy, obvykle přes důvěryhodné identity poskytovatele. To umožňuje jednomu účtu přístup ke službám více organizací. |

| Federated Identity Management – Systém správy identit, který umožňuje uživatelům jednoho systému přístup ke zdrojům nebo službám jiných organizací na základě důvěryhodných vztahů. |

| Federated Identity Management – Systém, který umožňuje uživatelům přístup k několika technologiím nebo aplikacím pomocí jednoho souboru přihlašovacích údajů, které jsou sdíleny napříč více systémy a organizacemi. |

| Federated Learning – Technika strojového učení, při níž několik zařízení trénuje modely lokálně a následně sdílí pouze aktualizace modelů, nikoli samotná data. To zvyšuje soukromí a bezpečnost. |

| Federated Search – Vyhledávací technika, která umožňuje prohledávat více databází nebo úložišť současně a vrátit výsledky z různých zdrojů v jedné agregované odpovědi. |

| Federated Security – Bezpečnostní model, který umožňuje organizacím sdílet identity a zabezpečení politiky v decentralizovaném prostředí. To často zahrnuje SSO (single sign-on) a sdílené autentizační služby. |

| Fibre Channel Security – Opatření a protokoly navržené k zajištění bezpečnosti přenosu dat skrze vysoce výkonné sítě používající technologii Fiber Channel, obvyklé v data centrech a úložných sítích. |

| FIDO (Fast Identity Online) – Sada technologických standardů pro silnou autentizaci, které zahrnují metody jako jsou biometrie, bezpečnostní tokeny a šifrovací klíče k zajištění bezpečnějšího přístupu k online službám. |

| Field-Level Encryption – Šifrování citlivých polí (např. čísel kreditních karet) v databázi, které zajišťuje, že pouze autorizovaní uživatelé mají přístup k jejich obsahu. |

| File Access Permissions – Oprávnění přiřazená k souborům a adresářům, která definují, kdo může soubory číst, upravovat nebo spouštět. Tato oprávnění jsou zásadní pro ochranu dat před neoprávněným přístupem. |

| File Carving – Proces v digitální forenzice používaný k extrakci datových segmentů (např. souborů) z nealokovaného místa nebo z poškozených souborových systémů na základě znalosti jejich specifických formátů. |

| File Encryption – Proces šifrování souborů na disku nebo při přenosu, aby byla zajištěna jejich důvěrnost a ochrana před neautorizovaným přístupem. |

| File Hashing – Vytváření kontrolního součtu souboru za účelem jeho identifikace a zajištění integrity. Používá se k detekci neoprávněných změn souborů či k vyhledávání škodlivého softwaru. |

| File Integrity Monitoring – Technika sledování změn ve vybraných souborech, která detekuje neoprávněné změny a varuje správce o potenciálních hrozbách. |

| File Integrity Monitoring (FIM) – Bezpečnostní proces, který průběžně sleduje a zaznamenává změny ve souborech systému, kritických pro jeho operaci. FIM pomáhá detekovat neoprávněné změny, které mohou signalizovat přítomnost malwaru nebo útok. |

| File Integrity Monitoring (FIM) – Proces sledování a zaznamenávání změn v souborech systému, typicky s cílem zaznamenat podezřelé změny, které by mohly naznačovat pokus o neautorizovaný přístup nebo poškození. |

| File Sharing – Proces nahrávání, stahování a sdílení souborů mezi více uživateli nebo počítači. Využívá se pro legální účely, ale také může být zneužit k šíření škodlivých souborů. |

| File Sharing Protocols – Sada pravidel a standardů, které definují, jak zařízení komunikují mezi sebou pro sdílení souborů, například SMB (Server Message Block) nebo NFS (Network File System). |

| File Shredding – Bezpečná metoda odstraňování souborů tím, že se přepíšou opakovaně náhodnými daty, což znemožňuje jejich obnovu běžnými prostředky. |

| File Signature – Jedinečný identifikátor souboru, který je obvykle vytvořen pomocí hashovací funkce. Slouží k ověření integrity souboru a k detekci neautorizovaných změn. |

| File Slack – Prostor v souborovém systému, kde mohou být skrytá data. Tento prostor se nachází mezi koncem souboru a koncem jeho alokačního bloku a může být využit malwarem k skrytému uložení kódu. |

| File System Forensics – Analýza a vyšetřování souborových systémů v digitální forenzní vědě, včetně obnovy smazaných souborů, sledování změn v metadatech a identifikace zranitelností. |

| File Transfer Protocol (FTP) – Starší síťový protokol pro přenos souborů mezi klientem a serverem. Je náchylný ke zneužití kvůli nezabezpečenému přenosu dat, takže by měl být používán pouze s šifrováním (SFTP nebo FTPS). |

| File Transfer Protocol Secure (FTPS) – Rozšíření FTP protokolu, které přidává bezpečnostní vrstvu pomocí SSL/TLS šifrování. |

| File Type Filtering – Proces filtrování souborů na základě jejich typu při přenosu skrze síť nebo ukládání na disk, což pomáhá zabránit šíření škodlivých souborů. |

| Fileless Attack – Typ útoku, který nezanechává tradiční stopy v podobě souborů na pevném disku. Místo toho využívá spustitelné příkazy přímo v paměti systému nebo zneužívá vestavěné nástroje. |

| Fileless Infection – Typ kyberútoku, kdy se malware přímo načítá do paměti systému bez uložení na disk, což ztěžuje jeho detekci tradičními antiviry. |

| Fileless Malware – Škodlivý software, který se nespoléhá na tradiční soubory, ale místo toho infikuje systém prostřednictvím zranitelností nebo legálních nástrojů, jako je PowerShell nebo Windows Management Instrumentation (WMI). |

| Filter Evasion – Technika, která umožňuje útočníkům obejít bezpečnostní filtry, například antivirové programy nebo obsahové filtry, tím, že modifikují škodlivý kód tak, aby nebyl detekován. |

| Filtrace obsahu (Content Filtering) – Technologie nebo proces, který monitoruje a reguluje obsah přístupný uživatelům na internetu, obvykle používaný k blokování škodlivých nebo nevhodných materiálů. |

| Fingerprint Analysis – Technika využívaná k identifikaci operačního systému, síťového zařízení nebo aplikace na základě charakteristických síťových odpovědí nebo chování. |

| Fingerprint Database – Databáze otisků prstů používaná k identifikaci jednotlivců v rámci forenzních analýz nebo zabezpečeného přístupu. |

| Fingerprint Spoofing – Pokus obejít systém rozpoznávání otisků prstů vytvořením padělku skutečného otisku prstu. Často se používá pro získání neoprávněného přístupu k zařízení. |

| Fingerprint Spoofing – Útok, při kterém se útočník snaží oklamat biometrický systém tím, že napodobí otisk prstu autorizovaného uživatele. |

| Fingerprinting – Technika identifikace systému nebo zařízení podle jeho charakteristických rysů, což umožňuje útočníkům určit používaný operační systém, aplikace nebo služby. |

| FIPS (Federal Information Processing Standards) – Sada standardů pro IT bezpečnost, vydaných americkým Národním institutem pro standardy a technologie (NIST), které definují, jak mají být informační systémy chráněny. |

| Firemní bezpečnostní politika (Corporate Security Policy) – Soubor pravidel a postupů stanovených organizací k ochraně jejích informačních aktiv, infrastruktury a zdrojů. |

| Firemní únik dat (Corporate Data Breach) – Incident, kdy dojde k neoprávněnému přístupu k firemním datům, což může vést k jejich ztrátě nebo odcizení. |

| Firewall – Bezpečnostní systém, který monitoruje a řídí příchozí a odchozí síťový provoz na základě předem stanovených bezpečnostních pravidel. Firewall může být hardwarový nebo softwarový a je základním prvkem pro ochranu sítí. |

| Firewall – Bezpečnostní zařízení nebo software, který kontroluje a filtruje síťový provoz mezi interní a externí sítí, aby zabránil neautorizovanému přístupu. |

| Firewall (Brána firewall) – Bezpečnostní systém, který slouží jako bariéra mezi interní sítí a vnějším internetem, reguluje síťový provoz podle předem definovaných pravidel a politik. |

| Firewall Auditing – Proces kontroly a hodnocení účinnosti a správné konfigurace firewallu, včetně pravidel, zásad a výjimek, aby se zajistilo, že odpovídá bezpečnostním potřebám organizace. |

| Firewall Circumvention – Techniky, které se snaží obejít firewally a zabezpečení sítě, aby získaly neoprávněný přístup k systémům nebo prováděly zakázané aktivity. |

| Firewall Configuration Audit – Důkladná kontrola a analýza nastavení firewallu k zajištění, že je správně nakonfigurován k ochraně sítě a že neobsahuje žádné konfigurační chyby nebo slabá místa. |

| Firewall Penetration Testing – Testování, které se zaměřuje na identifikaci a využití slabostí ve firewallu, aby se posoudila jeho účinnost v ochraně síťových zdrojů. |

| Firewall pravidla (Firewall Rules) – Sada specifikací ve firewallu, které určují, jaké druhy síťového provozu jsou povoleny nebo zakázány. Pravidla mohou být založena na IP adresách, portech, protokolech a dalších parametrech. |

| Firewall Rules – Konkrétní sada pravidel nebo zásad, které určují, jakým způsobem firewall povoluje nebo blokuje síťový provoz. |

| Firewall Ruleset – Soubor pravidel, který definuje, jaký provoz může vstupovat do sítě nebo z ní vycházet. Pravidla jsou určena na základě zdrojových a cílových IP adres, portů a dalších protokolů. |

| Firewall Whitelisting – Proces definování seznamu entit, které jsou výslovně povoleny procházet firewall, zatímco vše ostatní je blokováno. Tato metoda je opakem blacklistingu. |

| Firmware – Specifický software zabudovaný do hardwarového zařízení (např. routeru), který poskytuje základní funkce a kontroluje jeho fungování. |

| Firmware Analysis – Proces zkoumání a testování firmwaru zařízení, aby byly odhaleny možné zranitelnosti, špatné konfigurace nebo jiné chyby, které by mohly ohrozit bezpečnost zařízení. |

| Firmware Analysis – Proces zkoumání firmwaru zařízení k identifikaci skrytých funkcí, zranitelností nebo backdoorů, které mohou být zneužity pro útoky nebo sledování. |

| Firmware Decompilation – Proces reverzního inženýrství, při kterém se firmware zařízení rozkládá zpět na jeho zdrojový kód nebo na vyšší úroveň abstrakce, aby bylo možné prozkoumat jeho funkcionalitu a zranitelnosti. |

| Firmware Hacking – Proces modifikace nebo manipulace s firmwarem zařízení (například routery, kamery, tiskárny), často s úmyslem odblokovat skryté funkce, obejít zabezpečení nebo provádět škodlivé činnosti. |

| Firmware Rootkit – Vysoce nebezpečná forma rootkitu, která se usadí přímo ve firmwaru hardwarových zařízení, jako jsou základní desky nebo síťové karty, a je extrémně obtížně detekovatelná. |

| Firmware Update – Aktualizace firmwaru, která opravuje chyby, přidává nové funkce nebo zlepšuje bezpečnostní vlastnosti zařízení. Je to důležitý krok k zajištění bezpečnosti v síťových a integrovaných zařízeních. |

| Firmware Vulnerability – Zranitelnost nalezená v softwaru firmwaru, která může být zneužita k útoku na zařízení nebo k jeho kompromitaci. |

| Fishing (Phishing) – Typ internetového podvodu, kde útočníci zneužívají falešné e-maily, webové stránky nebo zprávy, které se tváří jako důvěryhodné, s cílem ukrást citlivé informace, jako jsou přihlašovací údaje nebo čísla kreditních karet. |

| Fishingový útok (Phishing Attack) – Typ sociálního inženýrství, kde útočníci využívají falešné e-maily nebo webové stránky k získání citlivých informací, jako jsou hesla nebo údaje o kreditních kartách, od nic netušících uživatelů. |

| Flame Graph – Vizualizační nástroj používaný k analýze výkonu software. Zobrazuje stopy zátěže a volání funkcí v softwaru, což umožňuje analytikům rychle identifikovat výkonnostní úzká hrdla. |

| Flash Drive Security – Opatření a praxe k zajištění bezpečnosti dat uložených na USB flash discích, včetně šifrování a používání bezpečnostních softwarů k ochraně před malwary a datovými úniky. |

| Flaw Hypothesis Methodology – Systémový přístup používaný v bezpečnostním testování a penetračních testech k formulaci hypotéz o potenciálních zranitelnostech v systému a následnému testování těchto hypotéz. |

| Flaw Remediation – Proces identifikace, prioritizace a opravy zranitelností nebo slabých míst v softwaru nebo systémech, což je klíčový prvek v správě bezpečnostních rizik. |

| Flood Attack – Typ DDoS (Distributed Denial of Service) útoku, kde útočník generuje obrovské množství síťového provozu, aby přetížil cílový systém nebo síťové zdroje a způsobil jejich nedostupnost. |

| Flood Attack – Typ distribuovaného útoku typu denial of service (DDoS), při kterém útočník přesycuje cílový systém nebo síť obrovským množstvím zbytečného provozu, aby zabránil legitimnímu provozu v dostupnosti služeb. |

| Flood Guard – Bezpečnostní opatření zabraňující flood útokům tím, že omezuje počet připojení nebo požadavků z jednoho zdroje za určitý čas. |

| Flood Guard – Mechanismus obrany v síťových zařízeních, jako jsou routery a switche, který pomáhá zmírnit dopady útoků typu DoS (Denial of Service) tím, že omezuje přílišné množství síťového provozu z jednoho zdroje. |

| Flooding – Technika útoku, kdy útočník zahlcuje systém nebo síť velkým množstvím provozu, což vede ke zhoršení nebo úplnému zastavení poskytovaných služeb (DDoS útok). |

| Fog Computing – Architektura, která přesouvá výpočetní zdroje blíže k okraji sítě, aby se snížila latence a zvýšila efektivita zpracování dat. |

| Footprinting – První fáze hackerského útoku, při níž útočník sbírá informace o cílové organizaci, systému nebo síti, aby identifikoval potenciální slabiny. To zahrnuje techniky jako skenování sítí a analýza veřejně dostupných informací. |

| Forced Browsing – Technika využívající přímé zadání URL adres pro přístup k neveřejným nebo chráněným zdrojům, které nejsou správně zabezpečené. |

| Forced Encryption – Šifrování veškerého provozu nebo dat, které je vynuceno organizací nebo regulačními požadavky, aby se zvýšila bezpečnost citlivých informací. |

| Forensic Analysis – Sběr a analýza digitálních důkazů z různých zařízení za účelem zjištění, co se stalo v případě kyberútoku nebo bezpečnostního incidentu. |

| Forensic Data Recovery – Proces obnovy dat, která byla ztracena, poškozena nebo smazána, a to takovým způsobem, který zachovává důkazy a umožňuje jejich použití v právních řízeních. |

| Forensic Chain of Custody – Proces dokumentace, který zaznamenává manipulaci a sledovatelnost důkazů od místa jejich získání až po jejich použití v soudním řízení, zajišťuje, že důkazy nebyly znehodnoceny nebo jinak ovlivněny. |

| Forensic Imaging – Proces vytváření bitové kopie fyzického nebo logického úložiště, která je poté analyzována v bezpečném prostředí. Tento obraz umožňuje forenzním analytikům provádět vyšetřování bez rizika změny původních důkazů. |

| Forensic Readiness – Stupeň připravenosti organizace na možnost kybernetického incidentu, který zahrnuje schopnost účinně získávat a analýzovat digitální důkazy s cílem podpory právního vyšetřování a minimalizace rizik. |

| Forensic Toolkit (FTK) – Sada softwarových nástrojů používaných pro forenzní analýzu digitálních dat, které pomáhají vyšetřovatelům při získávání, zachování a analýze důkazů z elektronických zařízení. |

| Forensics (Počítačová forenzní analýza) – Disciplína zahrnující sběr, analýzu a zpracování digitálních dat pro vyšetřování a soudní účely. Cílem je obnovit a analyzovat digitální stopy, které mohou sloužit jako důkaz v právních sporech. |

| Forensics Image – Kopie veškerých dat z digitálního zařízení vytvořená pro forenzní analýzu, která zachovává důkazy v nezměněné podobě. |

| Forenzní analýza (Forensic Analysis) – Proces používání pokročilých metod vyšetřování k analýze digitálních důkazů po kybernetickém incidentu s cílem objasnit, co se stalo, a pomoci při právních řízeních. |

| Forenzní duplikace (Forensic Duplication) – Proces vytváření bitově přesných kopií elektronických dat pro použití ve forenzní analýze, často používán při vyšetřování kybernetických incidentů. |

| Form Factor – Fyzický tvar a velikost zařízení, které určují kompatibilitu s jinými komponenty či systémem. V IT se to často vztahuje k počítačům, pevným diskům či jiným periferiím. |

| Form-Based Authentication – Typ autentizace, který vyžaduje, aby uživatelé zadávali přihlašovací údaje prostřednictvím webového formuláře namísto standardního přihlašovacího dialogu. |

| Formjacking – Kyberútok, při němž útočník upraví formulář na legitimní webové stránce, aby zachytil citlivé informace uživatelů, například platební údaje. |

| Formjacking – Typ kyberútoku, při kterém útočník vloží škodlivý kód do webových formulářů, obvykle na stránkách internetových obchodů, s cílem zachytit citlivé údaje, jako jsou přihlašovací údaje nebo čísla kreditních karet. |

| Formulářový útok (Form Attack) – Typ kyberútoku, kde útočníci zneužívají webové formuláře, například pro registraci nebo přihlášení, k distribuci malwaru nebo krádeži údajů. |

| Forward Proxy – Proxy server, který zprostředkovává požadavky od klientů směrem k serverům. Používá se ke skrývání identity klientů nebo pro zrychlení síťového provozu. |

| Forward Secrecy – Bezpečnostní funkce šifrovacích protokolů, která zajistí, že klíče používané pro šifrování relací nejsou znovu využitelné. I v případě kompromitace jednoho klíče zůstanou předchozí relace bezpečné. |

| Forward Secrecy – Bezpečnostní mechanismus používaný v kryptografii, který zajišťuje, že klíče pro každou relaci jsou jedinečné a nezávislé, což chrání před budoucím kompromitováním minulých komunikačních relací. |

| Fragmentation – Proces dělení velkých datových paketů do menších fragmentů pro přenos přes síť, což může být zneužito k obcházení bezpečnostních systémů. |

| Fragmentation Attack – Síťový útok zneužívající fragmentaci paketů k obcházení firewallů nebo IDS (intrusion detection system). Fragmentace umožňuje útočníkovi skrýt škodlivý kód v několika malých segmentech. |

| Fragmentation Attack – Typ síťového útoku, který zneužívá způsob, jakým internetové protokoly zpracovávají fragmentovaná data, což umožňuje útočníkům obejít bezpečnostní opatření. |

| Fragmentation Attack – Typ síťového útoku, který zneužívá způsob, jakým IP protokoly fragmentují a reasemblují pakety. Útočník může fragmentovat pakety tak, aby obešel síťové bezpečnostní mechanismy, jako jsou firewally a IDS. |

| Fragmentation Overflow – Útok, kde útočník využívá fragmentaci paketů k přetížení cílového systému a vyvolání buffer overflow, což může vést k pádu systému nebo k jeho zneužití. |

| Fragmentation Shield – Bezpečnostní opatření implementované ve firewallech nebo IDS (Intrusion Detection Systems) k obhajobě proti útokům využívajícím fragmentaci paketů k obcházení bezpečnostních filtrů. |

| Fragmented Packet – Síťový paket, který byl rozdělen na menší části pro přenos přes síť, která nepodporuje přenos velkých paketů. Fragmentace může být zneužita k provedení útoků, jako je IP fragmentace. |

| Frame Injection – Technika útoku, kdy útočník vloží škodlivý kód do webového rámu, aby zobrazil nelegitimní obsah nebo přiměl uživatele k provedení nežádoucích akcí. |

| Frame Spoofing – Útok, při němž útočník manipuluje zobrazení webových stránek v rámci, aby oklamal uživatele a přiměl ho k odhalení citlivých informací. |

| Fraudulent Certificates – Certifikáty SSL/TLS vydané podvodně nebo zneužité k tomu, aby útočníci mohli provádět MITM (man-in-the-middle) útoky na šifrované spojení. |

| Frekvenční analýza (Frequency Analysis) – Metoda v kryptanalýze používaná k rozluštění šifer založených na analýze frekvence výskytu jednotlivých znaků v šifrovaném textu. |

| Frequency Hopping Spread Spectrum (FHSS) – Metoda šíření signálu, která rychle mění přenášející frekvenci mezi mnoha frekvencemi. Tato technika zvyšuje odolnost proti rušení a zabezpečení bezdrátových komunikací. |

| FTP Bounce Attack – Typ útoku, při kterém útočník zneužívá otevřené FTP servery jako prostředníky k posílání nevyžádaného provozu třetím stranám, čímž maskuje původ útoku. |

| FTP Bounce Attack – Typ útoku, při kterém útočník zneužívá otevřený FTP server jako proxy k maskování původu útočného provozu. To komplikuje sledování zpět k útočníkovi a zvyšuje anonymitu útoku. |

| FTP Sniffing – Technika zachytávání a sledování dat přenášených pomocí protokolu FTP, což je často zneužíváno k získání přístupových údajů nebo citlivých dat přenášených nezabezpečeně. |

| FTP šifrování (FTP Encryption) – Použití šifrovacích protokolů, jako jsou SSL/TLS, pro zabezpečení dat přenášených protokolem FTP, aby se zabránilo odposlechu a zajišťovala důvěrnost informací. |

| Full Disk Encryption – Šifrování celého obsahu pevného disku, aby byla všechna data chráněna před neoprávněným přístupem v případě ztráty nebo krádeže zařízení. |

| Full Disk Encryption (FDE) – Metoda šifrování, která automaticky konvertuje data na disku do šifrované formy, čímž zajišťuje, že všechna data uložená na disku jsou chráněna před neoprávněným přístupem. |

| Full Packet Capture – Technika zachycování a uchovávání kompletního síťového provozu pro účely analýzy a vyšetřování. Používá se k detekci a zkoumání útoků či anomálií. |

| Function Hooking – Technika, kdy útočník nebo analytik upravuje standardní funkce programu nebo operačního systému tak, aby místo původního kódu vykonávaly jiný, často škodlivý kód. |

| Functional Decomposition – Metoda rozkladu složitých systémů nebo programů na jednodušší, nezávislé funkce, která pomáhá ve fázi návrhu systémů a v testování bezpečnosti. |

| Functional Encryption – Kryptografický mechanismus, který umožňuje dešifrovat pouze ty části šifrovaných dat, které jsou relevantní pro specifický úkol nebo uživatele. |

| Functional Testing – Testování softwaru zaměřené na ověření, zda všechny funkce a vlastnosti programu odpovídají jeho specifikaci, včetně bezpečnostních požadavků. |

| Function-Level Access Control – Bezpečnostní opatření zajišťující, že uživatelé mohou přistupovat pouze k funkcím aplikace, ke kterým mají oprávnění. Chrání před neoprávněným využíváním funkcí. |

| Funkční izolace (Functional Isolation) – Bezpečnostní strategie, která odděluje různé funkční oblasti systému nebo aplikace tak, aby selhání nebo zranitelnost v jedné části neměla dopad na ostatní části. |

| Fuzz Testing – Automatizovaná technika testování softwaru, která zahrnuje zadávání náhodných nebo neplatných vstupních dat, aby se zjistilo, jak software zpracovává neočekávané vstupy. |

| Fuzz Testing – Metoda automatického testování softwaru, která zahrnuje vstřikování neplatných, neočekávaných nebo náhodných dat do aplikace s cílem identifikovat potenciální zranitelnosti. |

| Fuzz Testing – Technika softwarového testování, která zahrnuje automatické generování vstupů, které jsou neočekávané nebo neplatné, s cílem vyvolat chyby, selhání nebo pády v testovaném softwaru. |

| Fuzzing – Automatická technika testování softwaru, která zahrnuje vytváření a vkládání náhodných nebo neplatných dat do aplikace s cílem objevit bezpečnostní zranitelnosti. |

| Fuzzing (Fuzz testování) – Technika testování softwaru, která automaticky generuje a vstřikuje náhodná nebo neočekávaná data do systému s cílem objevit neznámé chyby nebo bezpečnostní zranitelnosti. |

| Fyzické zabezpečení (Physical Security) – Opatření a technologie používané k ochraně fyzických zařízení, infrastruktury a dalšího majetku před přístupem, zneužitím nebo poškozením. |